Digital Forensics (นักสืบไซเบอร์) คือสิ่งจำเป็นในยุคนี้

โลกดิจิทัลที่ “เร่งรีบ” ไม่แพ้กรุงเทพฯ

สวัสดีครับ! ในฐานะคนที่คลุกคลีอยู่กับโลกของ Digital Forensics (การสืบสวนพยานหลักฐานดิจิทัล) ผมอยากชวนคุณคุยเรื่องหนึ่งครับ

ทุกวันนี้ เราใช้ชีวิตกันแบบ “เร่งรีบ” ในกรุงเทพฯ ใช่ไหมครับ? ทุกอย่างคือการแข่งขัน แย่งกันขึ้น BTS วางแผนหนีรถติด ข้อมูลข่าวสารวิ่งเข้าหาเราทุกวินาที

โลก “ดิจิทัล” หรือโลกออนไลน์ของเรา ก็ไม่ต่างกันเลยครับ มันคือกรุงเทพฯ อีกเวอร์ชันหนึ่ง ที่ทั้งเร็ว เร่งรีบ และเต็มไปด้วย “ข้อมูล” (Data) มหาศาล

เปรียบเหมือน “รถ” ที่วิ่งกันขวักไขว่

แต่คำถามคือ ถ้าเกิด “อุบัติเหตุ” หรือ “ภัยคุกคามทางไซเบอร์” (Cyber Threats) ขึ้นล่ะ? เราจะ “เคลียร์” ปัญหานั้นยังไง?

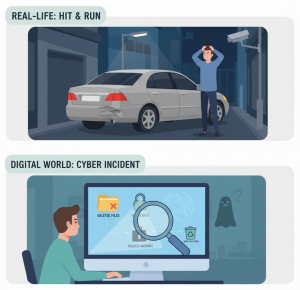

🚨 ชนแล้วหนี

- ในชีวิตจริง คุณจอดรถไว้ในซอย กลับมาอีกที ไฟท้ายแตก มีรอยบุบ แต่… ไม่มีคนเห็น ไม่มีโน้ต กล้องวงจรปิดก็ดันชี้ไปอีกทาง คุณหัวเสีย แต่ไม่รู้เลยว่าใครทำ ทำตอนไหน

- ในโลกดิจิทัล มันเหมือนกับที่คุณเปิดคอมมาแล้วพบว่า… ไฟล์ถูกลบ (Deleted Files) หายไปเฉยๆ, โปรแกรมไม่ทำงาน หรือแย่กว่านั้นคือ บัญชีโดนแฮ็ก (Hacked Account) คุณรู้ว่า ‘มีอะไรผิดปกติ’ แต่ไม่รู้ว่าใครทำ? มันเข้ามาทางไหน? และไฟล์ที่หายไปจะทำ การกู้ข้อมูล (Data Recovery) กลับมาได้ไหม?

Digital Forensics เปรียบเหมือน “ทีมสืบสวนที่เกิดเหตุ” ครับ

ต่อให้คนร้ายคิดว่า “ลบ” ไปแล้ว เราคือคนที่จะไปไล่หา ‘ร่องรอยดิจิทัล’ (Digital Footprints) ที่ทิ้งไว้ เราจะสอนให้คุณเป็น ‘นักสืบ’ ที่สามารถตามหาหลักฐาน และเรียนรู้กระบวนการ Data Recovery เพื่อ ‘กู้’ ไฟล์ที่คิดว่าหายไปแล้วกลับมา และ ‘ปะติดปะต่อเรื่องราว’ ว่าเกิดอะไรขึ้นกันแน่ นี่คือหัวใจของ การสืบสวนทางดิจิทัล ครับ

🗺️ ท่อประปาแตก

- ในชีวิตจริง คุณเคยเห็นถนนทรุด หรือน้ำท่วมขังแบบไม่ทราบสาเหตุไหมครับ? กว่าเราจะรู้ตัว “ท่อประปา” ที่อยู่ใต้ดินก็อาจจะ ‘รั่ว’ ไปนานแล้ว สร้างความเสียหายเป็นวงกว้าง เรามองไม่เห็นปัญหา จนกระทั่งมัน ‘โผล่’ ขึ้นมาบนผิวถนน

- ในโลกดิจิทัล นี่คือปัญหาคลาสสิกของ “ข้อมูลรั่วไหล” (Data Breach หรือ Data Leak) ครับ มันอาจเกิดจากพนักงาน (ทั้งตั้งใจหรือไม่ตั้งใจ) แอบส่งข้อมูลสำคัญของบริษัทออกไปทีละเล็กทีละน้อย หรือมี ‘ช่องโหว่’ ที่เรามองไม่เห็น ทำให้ข้อมูลสำคัญ ‘รั่ว’ ออกไปหาคู่แข่ง กว่าเราจะรู้ตัว ความเสียหายก็อาจจะประเมินค่าไม่ได้แล้ว

Digital Forensics เปรียบเหมือน “เครื่องมือตรวจสอบ” ครับ

แทนที่จะรอให้ถนนพัง เราจะสอนให้คุณใช้เครื่องมือเพื่อ ‘ตรวจสอบ’ และ ‘ฟังเสียง’ ที่ผิดปกติ เราสามารถ ‘อ่านแผนที่’ (หรือ Log file) เพื่อดูว่า ‘ข้อมูล’ ของเราวิ่งไปทางไหนที่มันไม่ควรไป หรือใครเป็นคนแอบมา ‘เจาะท่อ’ ของเรา นี่คือทักษะสำคัญสำหรับ Cyber Investigation เพื่อหยุดยั้งความเสียหายก่อนที่มันจะสายเกินไป

🚀 ทำไมทักษะนี้ถึงเป็น “ข้อได้เปรียบ” ในยุคแห่งการแข่งขัน?

ในโลกธุรกิจที่ “แข่งขัน” กันสูงเหมือนแย่งที่จอดรถในห้างวันเสาร์ การ “รู้ทัน” และ “ปกป้อง” ข้อมูลได้ คือความได้เปรียบมหาศาล

คุณไม่จำเป็นต้องเป็น “เทพคอมพิวเตอร์” หรือมีพื้นฐาน Cybersecurity (ความปลอดภัยทางไซเบอร์) มาก่อน

คุณแค่ต้อง “อ่านแผนที่” ให้ออก และ “รู้จักเครื่องมือ” ที่ถูกต้อง

เมื่อคุณมีทักษะ Computer Forensics นี้:

- สำหรับเจ้าของธุรกิจ: คุณจะรู้ทันทีเมื่อมีภัยคุกคาม ,สงสัยว่ามีการทุจริตภายใน, พนักงานขโมยข้อมูล หรือลบข้อมูล

- สำหรับคนทำงาน: ทักษะนี้คือ “อาวุธลับ” ที่ทำให้คุณโดดเด่น ไม่ว่าคุณจะอยู่ฝ่าย IT, HR, หรือกฎหมาย คุณจะกลายเป็นคนที่ช่วย “ไขปริศนา” ที่คนอื่นแก้ไม่ได้ (ถือเป็น ทักษะ IT ที่มีมูลค่าสูงมาก)

- สำหรับคนทั่วไป: คุณจะเข้าใจโลกดิจิทัลมากขึ้น ปกป้องตัวเองและครอบครัวจากภัยออนไลน์ได้ดีขึ้น, ตรวจสอบเว็ปไซต์ปลอม, เว็ปหลอกลวง, อีเมลหลอกลวง หรือตรวจสอบไฟล์อันตราย

💡 คุณก็เริ่มต้น “เรียน Forensics” ได้ แม้ไม่มีพื้นฐาน

ผมเชื่อว่าหลายคนอ่านถึงตรงนี้แล้วอาจจะคิดว่า “มันคงยาก” หรือ “เราไม่มีพื้นฐานเลย”

นั่นคือเหตุผลที่ผมออกแบบ หลักสูตร Digital Forensics มาครับ และมันถูกออกแบบมาเพื่อ “คนธรรมดา” ที่อยากเปลี่ยนความ “ไม่รู้” ให้เป็น “รู้จริง”

นี่คือคอร์ส อบรม Computer Forensics ที่เราจะข้ามศัพท์เทคนิคที่น่าปวดหัว แต่เน้น “กระบวนการ” และ “วิธีคิด” ที่คุณเอาไปใช้ได้จริงทันที

ถ้าคุณเป็นคนหนึ่งที่อยาก “อ่านเกม” ในโลกดิจิทัลให้ออก อยากมี “ทางลัด” เข้าใจร่องรอยที่คนอื่นมองไม่เห็น…

ผมอยากชวนคุณมาเริ่มต้น “ก้าวแรก” ด้วยกันครับ

ลองดูรายละเอียด หลักสูตร Digital Fraud Investigation Techniques ของเราได้ที่นี่ครับ

แล้วมาเปลี่ยนความ “สับสน” ในโลกดิจิทัล ให้เป็น “อาวุธ” ที่ทรงพลังที่สุดของคุณกันครับ

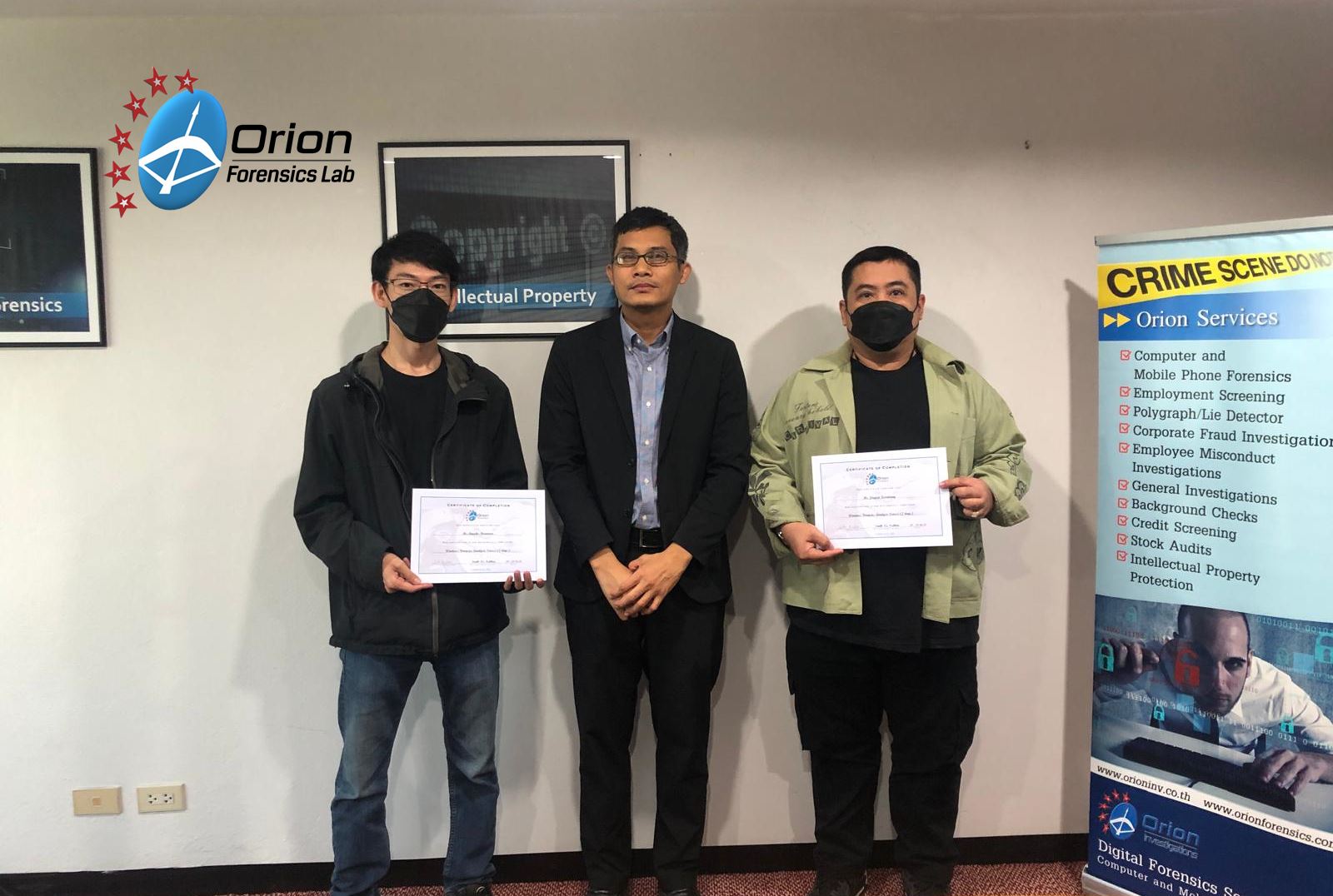

Hands on Workshop Windows Forensics Analysis Course 2 Day TH

Orion Forensics ได้จัดอบรมหลักสูตร Hands-on Workshop Windows Forensics Analysis Course 2 Days ในวันที่ 24 – 25 ธันวาคม 2024

หลักสูตรการอบรมภาคปฏิบัติ 2 วัน เหมาะสำหรับผู้ที่ทำงานด้าน Cyber Security และ Blue Team ที่รับผิดชอบการสืบสวนทางนิติดิจิทัล (Digital Forensic Investigations) และการตรวจสอบดิจิทัล (Forensic Digital Examinations) โดยเน้นการดึงข้อมูลและวิเคราะห์ข้อมูลจากอุปกรณ์ดิจิทัล

- หลักสูตรนี้เหมาะสำหรับผู้ที่ต้องการเป็นนักสืบสวนทางนิติดิจิทัล (Digital Forensic Investigators) หรือผู้ที่ต้องการพัฒนาทักษะด้านนิติดิจิทัล

- ออกแบบโดยผู้เชี่ยวชาญด้านนิติดิจิทัลที่มีประสบการณ์มายาวนานทั้งในและต่างประเทศ

- การอบรมให้พื้นฐานที่มั่นคงในเทคนิค Windows Forensics พร้อมฝึกปฏิบัติจริงผ่านเครื่องมือ Forensics ฟรีและแบบ Open-Source หลากหลาย

การอบรม In-House / On-Site

สามารถจัดอบรมในองค์กรของคุณได้ กรุณาติดต่อฝ่ายขายโดยตรงที่: forensics@orionforensics.com

การรับมือและการจัดการจาก Ransomware Attack

การรับมือและการจัดการจาก Ransomware Attack

บริษัทโอไร้อันมักจะได้รับการติดต่อสอบถามจากบริษัทที่ตกเป็นเหยื่อของการโจมตีจาก Ransomware ว่าทางเรานั้นสามารถกู้คืนข้อมูลที่เข้ารหัสได้หรือไม่ ในเกือบทุกเคสทางเรานั้นไม่สามารถกู้คืนได้ เนื่องจากเราจะไม่สามารถเข้าถึง Key เพื่อนำมาถอดรหัสข้อมูลได้ ดังนั้นจึงจำเป็นอย่างยิ่งที่บริษัทจะต้องรักษาและสำรองข้อมูลไว้เป็นประจำและอัพเดตข้อมูลอยู่เสมอ ๆ

จากจำนวนการโจมตีของ Ransomware ยังคงเพิ่มขึ้นทุกปี ตามรายงานการสืบสวนการละเมิดข้อมูลของ Verizon ในปี 2022 พบว่า การโจมตีด้วย Ransomware เพิ่มขึ้น 13% และ ทั้งยังมีส่วนเกี่ยวข้องในการละเมิดข้อมูลทั้งหมดถึง 25% อีกด้วย

หนึ่งในแนวทางที่ผู้โจมตีใช้อยู่ในขณะนี้ มีลักษณะคือหลังจากที่ผู้โจมตีสามารถเข้าถึงเครือข่ายและขโมยข้อมูลที่เป็นความลับได้แล้ว พวกเขาจะเข้ารหัสข้อมูลบนเครือข่ายและเรียกร้องให้เหยื่อจ่ายค่าไถ่เพื่อถอดรหัสข้อมูล หากเหยื่อมีข้อมูลที่สำรองไว้และปฏิเสธ ผู้โจมตีจะข่มขู่ว่าจะเปิดเผยข้อมูลบนโลกออนไลน์

เมื่อบริษัทตกเป็นเหยื่อของการโจมตี วิธีการรับมือโดยทั่วไป คือ การลบและล้างข้อมูลในเครื่องที่ติดไวรัสและพยายามกู้คืนข้อมูลเพื่อให้กลับมาทำงานได้อีกครั้งโดยเร็วที่สุด ด้วยเหตุนี้ ผู้โจมตีจึงมักจะใช้ Ransomware เพื่อทำลายหลักฐานของการโจมตีทั้งหมดหลังจากที่พวกเขาขโมยข้อมูลจากเครือข่ายได้สำเร็จ ดังนั้นจึงเป็นเรื่องสำคัญอย่างยิ่งที่บริษัทจะต้องดำเนินการตรวจสอบและวิเคราะห์หลักฐานอย่างละเอียด แม้ว่าจะไม่สามารถกู้คืนข้อมูลที่เข้ารหัสได้ก็ตาม

วัตถุประสงค์ของการสอบสวนคือเพื่อรักษาหลักฐานที่เป็นไปได้เพื่อ:

- เพื่อระบุว่าระบบติด Ransomware ได้อย่างไร

- เพื่อระบุว่าข้อมูลที่สำคัญใดๆ ถูกส่งออกจากระบบหรือไม่

- หาคำตอบกับหน่วยงานกำกับดูแลและแสดงผลการปฏิบัติว่าคุณได้ดำเนินการตามขั้นตอนที่เหมาะสม เพื่อป้องกันไม่ให้เกิดเหตุซ้ำอีก

- ทำการรักษาข้อมูล ในกรณีที่คีย์ถอดรหัสถูกปล่อยออกมาในภายหลัง

หากคุณตกเป็นเหยื่อของการโจมตี Ransomware คุณควรรับมืออย่างไร?

- ห้ามปิดอุปกรณ์ที่ติดไวรัส

- แยกอุปกรณ์ที่ติดไวรัสออกจากระบบเครือข่าย

- จัดเก็บบันทึก Logs ต่างๆ เช่น Firewall, VPN, Anti-virus หรือ Logs อื่น ๆ ที่สามารถจัดเก็บได้

- จัดทำเอกสารข้อมูลทั้งหมดที่เกี่ยวข้องกับการโจมตีของ Ransomware ดังนี้

- ภาพถ่าย ข้อความที่ต้องการเรียกค่าไถ่ข้อมูลหรือ Splash Screen

- ชื่อ Ransomware ที่โจมตี (หากทราบ)

- นามสกุลของไฟล์ที่ถูกเข้ารหัส

- วันที่และเวลาที่ถูกโจมตี

- รูปแบบการตั้งชื่อไฟล์สำหรับเรียกค่าไถ่ หรือไฟล์ Readme ที่ผู้โจมตีทิ้งไว้

- ที่อยู่อีเมล URL หรือวิธีการอื่นที่ผู้โจมตีจัดเตรียมไว้เพื่อการติดต่อ

- วิธีการชำระเงิน หรือบัญชี Bitcoin จากผู้โจมตี

- จำนวนเงินที่ถูกเรียกค่าไถ่ (หากทราบ)

ข้อมูลใดบ้างที่ผู้ตรวจสอบต้องการทราบจากคุณ?

- จำนวนเครื่องคอมพิวเตอร์หรืออุปกรณ์อิเล็กทรอนิกส์ใดๆ ที่ได้รับผลกระทบ

- ประเภทของอุปกรณ์ ยี่ห้อ รุ่น ขนาดของฮาร์ดไดร์ฟ

- ระบบปฏิบัติการ (OS) ของอุปกรณ์ที่ถูกโจมตี

- อุปกรณ์มีการเข้ารหัสไว้หรือไม่ ถ้ามี เป็นการเข้ารหัสแบบใด และ IT สามารถให้ Recovery Key ได้หรือไม่

- ตำแหน่งของอุปกรณ์

- ไทม์ไลน์ของเหตุการณ์

- รายละเอียดของ Ransomware

สิ่งสำคัญคือการรับมืออย่างรวดเร็วและควรติดต่อให้ผู้ตรวจสอบไปยังสถานที่เกิดเหตุโดยเร็วที่สุด เพื่อให้พวกเขาสามารถเริ่มกระบวนการเก็บรักษาหลักฐานที่เป็นไปได้จากอุปกรณ์ที่ติดไวรัส โดยจะจัดเก็บข้อมูลจากฮาร์ดไดรฟ์และ Logs รวมถึงข้อมูลที่อยู่บนหน่วยความจำชั่วคราว (Volatile Memory) ซึ่งสามารถให้ข้อมูลมากมาย เช่น การเชื่อมต่อเครือข่าย พอร์ตที่ถูกเปิด และที่อยู่ IP Address ปลายทาง

เพราะฉะนั้นการเลือกบริษัทที่จะเข้ามาช่วยในตรวจสอบจากการถูกโจมตีด้วย Ransomware ถือเป็นสิ่งจำเป็น ก่อนที่คุณจะตกเป็นเหยื่อ คุณควรค้นหาและจัดเตรียมบริษัทผู้ให้บริการ สิ่งนี้จะช่วยให้คุณสามารถรับมือและป้องกันการสูญเสียหลักฐานที่อาจเกิดขึ้นได้

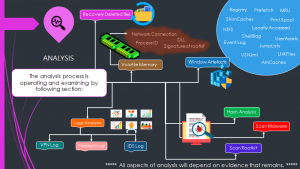

The Analysis Process Infographic

The Article provided by – Andrew Smith – Director of Computer Forensics Services

Email : forensics@orionforensics.com

Line ID : orionforensics

Mobile Phone : +66(0)89-960-5080

Download Article => RESPOND TO A RANSOMWARE ATTACK

Read MoreCyber Security Training For Managers (1DAY)

![]()

![]() หลักสูตรอบรมความปลอดภัยทางไซเบอร์ (Cyber Security)1 วัน เหมาะสำหรับผู้จัดการและผู้บริหารระดับสูงเพื่อความเข้าใจ, การประเมินและใช้แนวทางเชิงรุกด้านความปลอดภัยทางไซเบอร์

หลักสูตรอบรมความปลอดภัยทางไซเบอร์ (Cyber Security)1 วัน เหมาะสำหรับผู้จัดการและผู้บริหารระดับสูงเพื่อความเข้าใจ, การประเมินและใช้แนวทางเชิงรุกด้านความปลอดภัยทางไซเบอร์

ถึงแม้ว่าภัยคุกคามทางไซเบอร์อาจไม่ได้อยู่ในการควบคุมของคุณ แต่กลยุทธ์ในการรักษาความปลอดภัยทางไซเบอร์ ( Cyber Security )ขององค์กรนั้นเป็นสิ่งที่ควรมี เพื่อกำหนด กรอบแนวทางปฏิบัติในการวิเคราะห์และประเมินการบริหารจัดการบนฐานความเสี่ยง(Risk-based approach)

เรียนอะไรจากหลักสูตรนี้ :

- หลักสูตรนี้คุณจะได้รับความรู้เกี่ยวกับภัยคุกคามต่างๆที่องค์กรต้องเผชิญ (Cyber Security Threats)

- สิ่งที่จำเป็นสำหรับสร้างโปรแกรมการปฎิบัตตามแนวทางการรักษาความปลอดภัยทางไซเบอร์ (Cyber Security Compliance Program) และทำไมมันถึงจำเป็นต้องมี

- วิธีการจัดระดับความเสี่ยงของคุณและวิธีประเมินความเสี่ยงทางไซเบอร์ (Cyber Risk Assessment Model)

- หลักสูตรนี้ครอบคลุมถึงกรอบความปลอดภัยไซเบอร์(Cybersecurity Framework เช่น NIST Cybersecurity Framework และ

Cyber Assessment Framework )และสิ่งที่จำเป็นสำหรับการจัดทำแผนการตอบสนองต่อเหตุการณ์ที่เกิดขึ้น (Preparing an Incident Response Plan) - หลักสูตรนี้เป็นหลักสูตรที่เน้นทฤษฎี (Non-Technical) การการอภิปรายหารือแลกเปลี่ยนความคิดเห็นแบบกลุ่มรวมถึงแบบฝึกหัดต่างๆ

- หลักสูตรภาษาไทย

ใครควรเข้าอบรม: ผู้สมัครควรมีความรู้พื้นฐานทั่วไปเกี่ยวกับความปลอดภัยของข้อมูลและความจำเป็นที่จะตอบสนองต่อเหตุการณ์ดังกล่าว

- Executives

- Incident managers

- IT managers

- Security officers

- Data Protection Officers (DPO)

- Manager – Compliance

——————————————————-

วันและเวลาอบรม:

![]()

![]() เนื่่องจากสถานการณ์โควิด สนใจอบรม ติดต่อสอบถามฝ่ายขายโดยตรง

เนื่่องจากสถานการณ์โควิด สนใจอบรม ติดต่อสอบถามฝ่ายขายโดยตรง

เนื้อหาในการอบรม :

- Introduction แนะนำหลักสูตร

- Why is it Necessary to Protect Against Cyber Security Threats? ทำไมจึงมีความจำเป็นในการป้องกันภัยคุกคามความปลอดภัยทางไซเบอร์?

- Data Breach Trends แนวโน้มของข้อมูลที่รั่วใหล

- Define What is a Cyber Threat คำนิยามภัยคุกคามทางไซเบอร์คืออะไร

- Where do Cyber Threats Come from ภัยคุกคามไซเบอร์มาจากทางใหน

- Examples of Cyber Threats ตัวอย่างภัยไซเบอร์

- What is Cyber Security Compliance?มาตรฐานความปลอดภัยทางไซเบอร์คืออะไร

- 5 Steps to Creating a Cyber Security Compliance Program5 ขั้นตอนในการสร้างโปรแกรมปฏิบัติตามมาตรฐานความปลอดภัยทางไซเบอร์

- What is a Cyber Risk Assessment? การประเมินความเสี่ยงทางไซเบอร์คืออะไร

- Why Perform a Cyber Risk Assessment? ทำไมต้องทำการประเมินความเสี่ยงทางไซเบอร์?

- What is Risk? ความเสี่ยงคืออะไร

- Risk Assessment Model รูปแบบการประเมินความเสี่ยง

- How to Perform a Cyber Risk Assessment?จะทำการประเมินความเสี่ยงทางไซเบอร์ได้อย่างไร

- Cyber security Frameworks กรอบความปลอดภัยไซเบอร์

- NIST Cybersecurity Framework

- Cyber Assessment Framework

- Preparing an Incident Response Plan การเตรียมแผนเผชิญเหตุ

ภาพถ่ายบรรยากาศการฝึกอบรม

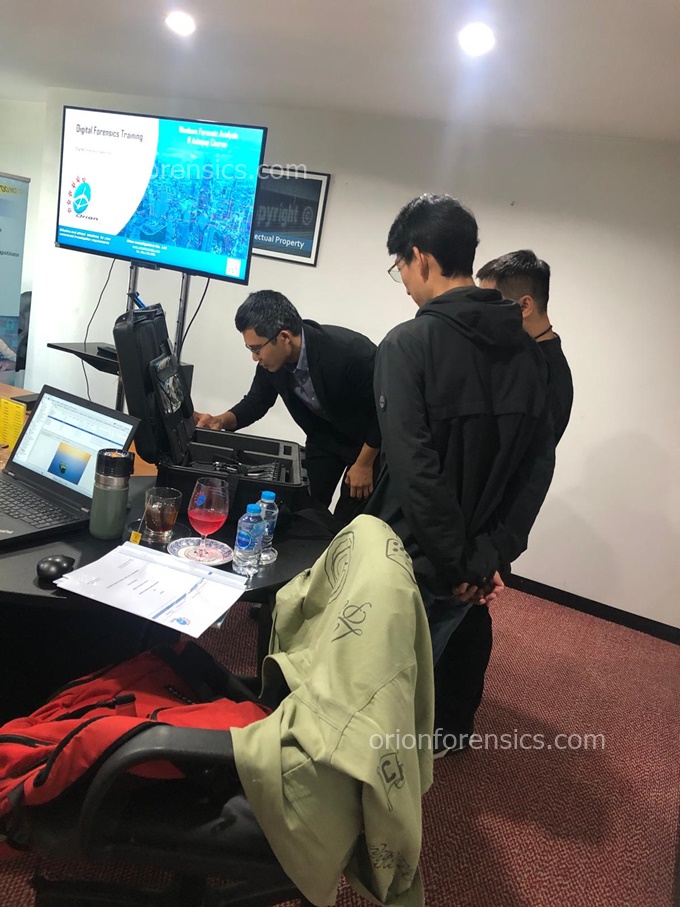

อบรม Hands-on Workshop Digital Forensics Foundation Course 4 Days โดย บริษัท Tech Direct

Orion Forensics ได้รับเชิญให้บรรยาย และฝีกอบรมหลักสูตร Hands-on Workshop Digital Forensics Foundation Training Course – 4 DAYS โดยบริษัท Tech Direct ให้แก่ผู้ที่สนใจจาก สำนักงานข่าวกรองแห่งชาติ และหน่วยงานสืบสวนทางด้านดิจิทัลที่เกี่ยวข้อง เมื่อวันที่ 20-23 ธันวาคม 2565

ทางเราได้จัดอบรมในหลักสูตรการพิสูจน์หลักฐานทางดิจิทัล (digital forensic) รวมถึงทางด้านเทคนิคต่างๆ โดยจะครอบคลุมเนื้อหาเชิงลึกและฝึกปฏิบัติตามสถานการณ์จริง ตามวัตถุประสงค์การเรียนรู้ในแต่ละขั้นตอน โดยในการอบรมครั้งนี้ Orion Forensics ได้ปรับหลักสูตรเพื่อตรงการทำงานของผู้เชี่ยวชาญที่เข้าฝึกอบรมอีกด้วย หลักสูตรนี้ได้รับการออกแบบโดยผู้ตรวจพิสูจน์ ที่เชี่ยวชาญนิติวิทยาศาสตร์และดิจิทัลที่มีประสบการณ์หลายปี ทั้งในประเทศและต่างประเทศ

เนื้อหาและข้อมูลสำหรับหลักสูตรนี้ Digital Forensics Foundation Training Course 4 Days

องค์กรใดสนใจจัดอบรม In-House ติดต่อสอบถาม Forensics Team โดยตรง forensics@orionforensics.com

Read More

Orion Forensics Investigations เข้าร่วมงาน Cyber Defense Initiative Conference (CDIC) 2022

เมื่อวันที่ 9-10 พฤศจิกายน 2565 Orion Forensics Investigations ได้เข้าร่วมงาน Cyber Defense Initiative Conference CDIC 2022 ที่ศูนย์นิทรรศการและการประชุมไบเทค

งาน CDIC เป็นการประชุมและนำเสนองานในด้านความปลอดภัยทางไซเบอร์ที่ใหญ่ที่สุดในประเทศไทย มีทั้งหน่วยงานภาครัฐและเอกชนได้เข้าร่วมการประชุมอย่างมากมาย

การจัดงานครั้งนี้ เป็นการนำเสนอภายใต้หัวข้อ “Optimizing Security of Things and Digital Supply Chain Risk” ซึ่งเป็นความสำคัญในการสร้างเสริมศักยภาพด้านความมั่นคงปลอดภัยในด้านต่าง ๆ ไม่ว่าจะเป็น;

- ความปลอดภัยสำหรับอุปกรณ์ IoT ที่เชื่อมต่อกันในเครือข่ายไซเบอร์

- การจัดการความเสี่ยงของผู้ให้บริการในยุคข้อมูลดิจิทัล

- ความก้าวหน้าทางเทคโนโลยี Blockchain, AI-powered, Quantum ที่นำมาใช้ทั้งด้านบวกในการป้องกันและด้านลบในการโจมตี Cybersecurity

- การเปลี่ยนแปลงครั้งใหญ่ของ ISO/IEC 27002 เวอร์ชั่นใหม่ที่รวมกับการ Controls “Information Security, Cybersecurity & Privacy Protection” สำหรับองค์กรตรวจรับรองตามมาตรฐาน ISO/IEC 27001 (ISMS) ต้องรู้ในการนำไปใช้ดำเนินการ

- การประกาศใช้บังคับของกฎหมาย พ.ร.บ.การรักษาความมั่นคงปลอดภัยไซเบอร์ และ พ.ร.บ.คุ้มครองข้อมูลส่วนบุคคล ฯลฯ

ตลอดสองวันของการประชุม Orion Forensics Investigations ได้ร่วมออกบูธ แจกของรางวัลให้กับผู้เข้าร่วมงานและได้พูดคุยเกี่ยวกับ Digital Forensics Services และ Digital Forensics Training Courses รวมถึงได้มีโอกาศสร้างความสัมพันธ์กับผู้นำด้านความปลอดภัยทางไซเบอร์รายอื่นที่เข้าร่วมงาน

ทั้งนี้ทาง Orion ได้นำอุปกรณ์ตัวอย่างในการทำงานด้าน Digital Forensics ทั้งในส่วนของ Software และ Hardware ไปแสดงให้ผู้ร่วมงานได้ศึกษา และทดลองอีกด้วย

Read More

อบรม Hands-on Workshop |Digital Forensics Foundation Course 4 Days | แก่บริษัท GrowPro Consulting & Services Co.,Ltd.

Orion Forensics LAB ได้รับเชิญบรรยายหลักสูตร On-Site | hands-on Workshop Digital Forensics Foundation Training Course (4 DAYS) แก่ผูที่สนใจจาก บริษัท GrowPro Consulting & Services Co.,Ltd. เมื่อวันที่ 6-9 กันยายน 2565

โดยหลักสูตรนี้เป็นหลักสูตรเบื้องต้นเชิงลึกสำหรับบุคคลทั่วไปที่สนใจด้านการตรวจพิสูจน์พยานหลักฐานดิจิทัล หรือ อยากจะเป็นผู้เชี่ยวชาญพิสูจน์หลักฐานในอนาคต ,ผู้ที่ทำงานเกี่ยวข้องกับพยานหลักฐานดิจิทัล หรือเพิ่มทักษะ digital forensics ในการทำงาน

หลักสูตรนี้จะช่วยสร้างความเข้าใจขั้นพื้นฐานอย่างลึกซึ้งในการพิสูจน์หลักฐานทางดิจิทัล (digital forensic)รวมถึงทางด้านเทคนิคต่างๆ โดยจะครอบคลุมเนื้อหาเชิงลึกและฝึกปฏิบัติตามสถานการณ์จริง ตามวัตถุประสงค์การเรียนรู้ในแต่ละขั้น โดยในการอบรมครั้งนี้ Orion Forensics lab ได้ปรับหลักสูตรเพื่อตรงการทำงานของผู้เชี่ยวชาญ คือ รวบรวมข้อมูลจาก Cloud การตรวจสอบมัลแวร์ วิเคราะห์มัลแวร์ และ ใช้ Volatility Framework เพื่อวิเคราะห์ แรม

ผู้ฝึกอบรมจะได้ทดลองใช้เครื่องมือที่เป็น Forensics open source Tools ซึ่งเขียนและพัฒนาโดย ซึ่งจะได้เรียนรู้และทดลองปฏิบัติตามหลักสูตรโดยไม่ต้องเสียค่าใช้จ่ายเพิ่มเติมในการใช้ซอฟต์แวร์และฮาร์ดแวร์ โดย

หลักสูตรนี้ได้รับการออกแบบโดยผู้ตรวจเชี่ยวชาญนิติวิทยาศาสตร์ที่มีประสบการณ์และมีประสบการณ์หลายปีจากประเทศอังกฤษและในประเทศไทย เพื่อให้แน่ใจว่าเนื้อหาของหลักสูตรสามารถนำไปปฏิบัติได้

เนื้อหาและข้อมูลสำหรับหลักสูตรนี้ Digital Forensics Foundation Training Course 4 Days

องค์กรใดสนใจจัดอบรม In-House ติดต่อสอบถาม Sales โดยตรง forensics@orionforensics.com

Read More

อบรม DIGITAL FORENSICS แก่ บริษัท โตเกียว มารีน ประกันชีวิต จำกัด

Orion Forensics ได้รับเชิญบรรยายหลักสูตร 2 วันแก่ บริษัท โตเกียว มารีน ประกันชีวิต จำกัด โดยวันแรก อบรมหลักสูตรบรราย Digital Evidence – Unlocking the Secrets ซึ่งเป็นหลักสูตรบรรยายตลอดการอบรม 1 วันเต็มๆ ในรูปแบบ On-line Class และวันที่ 2 อบรมหลักสูตร [Hands-on Workshop] Forensic Techniques for Auditor โดยหลักสูตรนี้เป็นหลักสูตร Workshop ระยะสั้นสำหรับ it /Auditor /Fraud Analyst หรือผู้ที่ทำงานเกี่ยวกับตรวจสอบทุจริต หรือทำงานเกี่ยวข้องกับหลักฐานดิจิทัล โดยผู้เข้าอบรมได้เห็นและสัมผัสเครื่องมือจริงที่ใช้ในการทำ Digital Forensics ซึ่งจัดในรูปแบบ In-House Class เมื่อวันที่ 3-4 มีนาคม 2565 ซึ่งสถานที่คือ โรงแรม S31 Sukhumvit .

ทาง Orion Forensics ขอขอบคุณบริษัท บริษัท โตเกียว มารีน ประกันชีวิต จำกัด ที่ให้โอกาส บรรยายให้ความรู้แก่พนักงาน เพื่อเพิ่มทักษะ Digital Forensics และการนำเทคนิคDigital forensics มาปรับใช้ร่วมกับการทำงานในปัจจุบัน

ภาพบรรยากาศอบรม

วันที่ 1 (อบรมออนไลน์ จำนวน 26 ท่าน ) และ วันที่่ 2 (อบรมIn-House จำนวน 15 ท่าน)

หลักสูตรทั้งหมด คลิก

สนใจจัดอบรม อีเมลย์ forensics@orionforensics.com

Read More

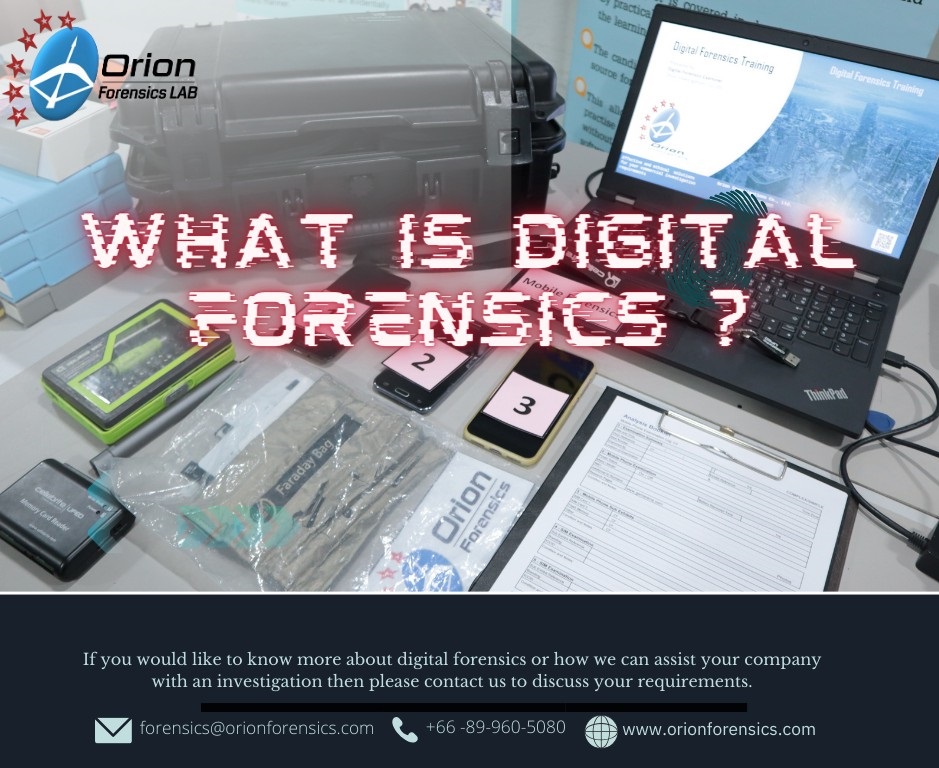

Digital Forensics คืออะไร

Computer Forensics / Digital Forensics คือ การเก็บหลักฐาน, การค้นหา, วิเคราะห์ และการนำเสนอหลักฐานทางดิจิทัลที่อยู่ในอุปกรณ์คอมพิวเตอร์และอิเล็กทรอนิกส์ เช่น ไฟล์ที่อยู่ในคอมพิวเตอร์,อุปกรณ์อิเล็กทรอนิกส์, โทรศัพท์มือถือ รวมถึงหลักฐานดิจิทัลที่ถูกสร้างจากระบบคอมพิวเตอร์ เป็นต้น ซึ่งข้อมูลเหล่านี้สามารถนำไปใช้ระบุผู้กระทำผิดจนถึงเป็นหลักฐานในการดำเนินคดีได้ กล่าวอีกนัยหนึ่งก็คือ ใช้กระบวนการซึ่งได้จัดสร้างไว้แล้ว และเป็นที่ยอมรับ ในการที่จะระบุ, บ่งชี้, เก็บรักษา และดึงข้อมูลแบบดิจิทัลกลับออกมา ซึ่งจะมีความสำคัญต่อการสืบสวนคดีในยุคปัจจุบัน

Computer Forensics เป็นศาสตร์ทางด้านการสืบสวนที่เกี่ยวกับคอมพิวเตอร์โดยผู้ทำการสืบสวน นั้น จะนำอุปกรณ์คอมพิวเตอร์ที่เกี่ยวข้องกับคดีหรือเรื่องที่กำลังสืบสวนมาค้นหาข้อมูล เพื่อสืบค้นหาพยานหลักฐานสำหรับใช้ในการประกอบการสืบสวนหรือใช้ค้นหาผู้กระทำความผิดออกมา ทั้งนี้ตามวิธีการของการทำ Computer Forensics ซึ่งหลักสำคัญคือหลักฐานทางดิจิทัล นั้น จะต้องใช้วิธีการที่ ไม่มีการเปลี่ยนแปลงใดๆทั้งสิ้นแก่พยานหลักฐานดิจิทัล ต้นฉบับเดิม ดังนั้นผู้ที่ทำงานด้าน Computer Forensicsจะต้องรู้กระบวนการที่ถูกต้องและใช้เครื่องมือที่มีความน่าเชื่อถือเพื่อความสมบูรณ์และถูกต้องของพยานหลักฐาน

สิ่งที่ได้จาก Computer Forensics :

- บ่งชี้ผู้ต้องสงสัยว่าเป็นผู้กระทำผิด

- บ่งชี้ผู้สมคบคิดกับผู้กระทำผิด

- บ่งชี้ websites ที่ผู้กระทำผิดเข้าไปใช้

- อีเมล์ที่มีการส่งและรับ

- ไฟล์ที่ได้ถูกลบทิ้งและไฟล์ที่ซ่อนอยู่

- ข้อมูลส่วนบุคคล เช่น ข้อมูลด้านการเงิน, ที่อยู่ ฯลฯ

- ความสามารถและความสนใจของของบุคคลนั้นๆ

- พยานหลักฐาน การประกอบอาชญากรรมอื่นๆ

ในการค้นหาหลักฐานทุกครั้งนั้นผู้เชี่ยวชาญด้าน Computer Forensics จะทำการตรวจสอบข้อมูลทางอิเล็กทรอนิกส์ ที่เก็บไว้ในคอมพิวเตอร์ และ อุปกรณ์จัดเก็บข้อมูลทางดิจิทัลสำหรับหลักฐานที่ใช้แนวทางของการทำ Computer Forensics ในการค้นหาหลักฐาน มีความจำเป็นที่ขั้นตอนนี้ต้องมีความชัดเจนในการในการอธิบายหลักฐานในแนวทางของ Computer Forensics

แนวทางการทำ Computer Forensics เป็นวิธีการที่ไม่มีการเปลี่ยนแปลงแหล่งที่มาของหลักฐาน หรืออาจมีการเปลี่ยนแปลงน้อยที่สุดเพื่อให้ใด้หลักฐานที่ต้องการ วิธีการได้มาของหลักฐานจะถูกบันทึกเป็นเอกสารและสามารถพิสูจน์ได้

การทำ Computer Forensics สามารถแบ่งออกเป็น 5 ขั้นตอนที่สำคัญดังนี้

1.การเก็บรักษา – เมื่อจะต้องจัดการเก็บข้อมูลดิจิทัล ผู้ตรวจสอบจะต้องทำการทุกอย่างเพื่อรักษาข้อมูลไว้ นี่สามารถทำได้โดยการปฏิบัติของผู้ตรวจสอบจะต้องไม่ส่งผลต่อการเปลี่ยนแปลงข้อมูล โดยปกติแล้วจะรวมถึงการสร้างสำเนาข้อมูล หรือ Cloning ข้อมูลต้นฉบับไว้ ข้อมูลดิจิทัลสามารถเก็บไว้บนฮาร์ดไดร์ฟ, CD/DVD, floppy disks, USB drives, มือถือ, เครื่องเล่นดนตรี และเทปสำรอง.

2.การวินิจฉัย – ความจุของฮาร์ดไดร์ฟจะเพิ่มขึ้นปีต่อปี ผลก็คือการตรวจสอบอาจประกอบด้วยข้อมูลดิจิทัลเป็นร้อยๆกิ๊กกะไบท์ เพื่อที่จะระบุหลักฐานที่เป็นไปได้ผู้สืบสวนจะใช้เทคนิคเช่นการค้นหา keywords หรือ กรองข้อมูลเจาะจงของไฟล์เช่นเอกสาร รูปภาพ หรือไฟล์ประวัติอินเตอร์เน็ต

3.การแยกข้อมูล – เมื่อหลักฐานได้รับการวินิจฉัย มันจะต้องถูกแยกข้อมูลออกมาจากสำเนาข้อมูล ขึ้นอยู่กับขนาดของข้อมูล อาจปริ้นท์ออกมาเป็นเอกสารได้ อย่างไรก็ตาม ข้อมูลเช่นประวัติอินเตอร์เน็ตอาจจะมีหลายร้อยหน้าและจะต้องทำออกมาในรูปแบบอีเล็คทรอนิกส์

4.การอธิบาย – การระบุและแยกหลักฐานคือส่วนหนึ่งของหน้าที่ของผู้ตรวจสอบ มันมีความสำคัญมากที่จะต้องอธิบายเกี่ยวกับหลักฐานให้ถูกต้อง ผู้ตรวจสอบไม่ควรจะพึ่งพาเครื่องมืออัตโนมัติ ผู้ตรวจสอบควรจะมีความสามารถในการตรวจสอบและเข้าใจผลลัพธ์ที่ได้มาจาก forensic software

5.บันทึกของของหลักฐานคอมพิวเตอร์ – เมื่อการตรวจสอบเริ่มขึ้น ผู้ตรวจสอบจะต้องรักษาบันทึกที่เกี่ยวกับการทำงานกับข้อมูลดิจิทัลให้มีความอัพเดทอยู่สม่ำเสมอและขั้นตอนของการทำการตรวจสอบ บันทึกควรจะมีข้อมูลที่เพียงพอเพื่อให้บุคคลที่สามสามารถทำตามแล้วได้ผลลัพธ์ที่ออกมาเหมือนกัน การสร้างหลักฐานสำคัญจะไม่มีความหมายเลยถ้าผู้ตรวจสอบไม่สามารถสร้างรายงานที่ชัดเจนได้เข้าใจได้ สำคัญมากที่จะต้องไม่ใช้ศัพท์ทางเทคนิคมากเกินไปและเมื่อมีการใช้ศัพท์เมื่อจำเป็น ศัพท์เหล่านั้นจะต้องมีคำอธิบายที่ชัดเจน ผู้ตรวจสอบอาจต้องทำการแสดงหลักฐานที่พบในชั้นศาลในฐานะพยานผู้เชี่ยวชาญ

สมาคมเจ้าหน้าที่ตำรวจระดับสูงของสหราชอาณาจักร (ACPO) ได้จัดทำคู่มือแนะนำการปฏิบัติงานเก็บหลักฐานสำหรับหลักฐานอิเล็กทรอนิกส์ (Computer-Based Electronic Evidence) โดยคู่มือนี้ได้กำหนดหลักการสำคัญในการได้มาซึ่งหลักฐานทาง Computer Forensics 4 ประการคือ

หลักการที่1:หน่วยงานบังคับใช้กฎหมายหรือตัวแทนองค์กร ไม่ควรดำเนินการใดๆ ที่จะเปลี่ยนแปลงข้อมูลที่เก็บไว้ในคอมพิวเตอร์หรือสื่อบันทึกข้อมูลต่างๆ ซึ่งอาจนำไปใช้ในศาลได้ในภายหลัง

หลักการที่2:ในกรณีที่บุคคลใดมีความจำเป็นที่จะมีการเข้าถึงข้อมูลในคอมพิวเตอร์หรือสื่อบันทึกข้อมูลซึ่งเป็นหลักฐาน บุคคลนั้นจะต้องอธิบายถึงความเกี่ยวข้องกับข้อมูลและผลกระทบจากการกระทำนั้น

หลักการที่3:หลักฐานการตรวจสอบหรือบันทึกอื่น ๆ ของกระบวนการตรวจสอบทั้งหมดที่ใช้กับหลักฐานทางอิเล็กทรอนิกส์รควรได้รับการจัดทำและรักษาไว้ (Chain of Custody)โดยผู้ตรวจสอบหากมีบุคคลที่สาม หรือองค์กรอิสระ ที่เข้ามาตรวจสอบ ก็จะได้ผลลัพเช่นเดียวกัน

หลักการที่4:บุคคลที่รับผิดชอบในการดำเนินการตรวจสอบ(เจ้าหน้าดูแลคดีนั้นโดยตรง) จะต้องรับผิดชอบต่อการกระทำเพื่อให้มั่นใจว่าจะปฏิบัติตามกฎหมายและหลักการ Computer Forensics

หลักการของ Computer Forensics 4 ข้อ ที่นำเสนอ สามารถนำไปใช้ในคดีต่างๆ ไม่ว่าจะเป็น คดีอาญา, คดีแพ่ง หรือการสืบสวนภายในองค์กร การนำหลักการนี้มาใช้จะช่วยให้ไม่เกิดคำถามในเรื่องความสมบูรณ์ของหลักฐานดิจิทัล

เกี่ยวกับผู้เขียน : Mr. Andrew Smith (Andy)

บริการ รวบรวม วิเคราะห์หลักฐานทางคอมพิวเตอร์ และ ขึ้นเป็นพยานในชั้นศาล

Read More

การฉ้อโกงการโอนเงินทางอีเมลของแฮกเกอร์ (BEC) -หลีกเลี่ยงการตกเป็นเหยื่อ

Orion Forensics ได้เห็นการเพิ่มขึ้นอย่างมากในเคสที่พนักงานที่รับผิดชอบในการการชำระเงินในนามของบริษัทถูกหลอกให้โอนเงินเข้าบัญชีธนาคารภายใต้การควบคุมของบุคคลที่เป็นอันตราย (Business Email Compromise) หรือ แฮกเกอร์นั่นเอง ในช่วง 13 วันแรกของปีนี้ (พ.ศ. 2565) เราได้รับการติดต่อเกี่ยวกับกรณีดังกล่าวแล้ว 3 กรณีในต้นปีนี้

การฉ้อโกงประเภทนี้เกิดขึ้นได้อย่างไร และคุณสามารถทำอะไรได้บ้างเพื่อป้องกันไม่ให้บริษัทของคุณตกเป็นเหยื่อของการฉ้อโกงทางอีเมล

ผู้ฉ้อโกงมักจะสามารถเข้าถึงห่วงโซ่อีเมลโดยไม่ได้รับอนุญาตได้หลายวิธี โดยเป็นเรื่องยากที่จะระบุว่ามาจากช่องทางใหน ซึ่งรวมถึง

- องค์กรของคุณอาจถูกแฮ็คเครือข่ายบริษัท Company network หรือเครือข่ายผู้ขายของคุณ Vendor’s network

- การเข้าถึงโดยไม่ได้รับอนุญาตโดยพนักงานที่เป็นอันตราย

- การหลอกหลวงทาง Social Media เช่นผู้ไม่ประสงค์ดี ติดตามเฝ้ามองพฤติกรรมผ่านทาง Social Media หรือ phishing emails (ฟิชชิ่งอีเมล เช่น พนักงานหรือผู้บริหารอาจกดหรือคลิกลิ๊งแปลกๆที่ได้รับทางอีเมลย์ หลังจากนั้นคอมพิวเตอร์จะถูกติดตั้งซอฟแวร์จากผู้ไม่ประสงค์ดีเพื่อจับตามอง หากผู้ใช้งานกำลังคุยกันเรื่องจ่ายเงินหรือโอนเงิน

- ผู้ไม่ประสงค์ดี อาจได้รายละเอียด เช่น username or Password ของผู้ใช้งานคอมพิวเตอร์เครื่องนั้น จากการติดตั้งมัลแวร์ ลงบนคอมพิวเตอร์ หรือ ผู้ใช้งานที่ ล๊อกอิน ใช้เครือข่าย WIFI ที่ไม่ปลอดภัยหรือฟรี ตามห้างร้านต่างๆ โดยไม่มี VPN

ดังนั้น อาจเป็นเรื่องที่ค่อนข้างยากที่จะระบุว่า ผู้ไม่ประสงค์ดี เจาะเข้าคอมพิวเตอร์ ของผู้ใช้งานคอมเครื่องนั้นหรือเหยื่อได้อย่างไร และช่องทางใหน ซึ่งต้องดูเป็นแต่ละกรณีไป

เมื่อได้รับการเข้าถึงห่วงโซ่อีเมลแล้ว ผู้ไม่ประสงค์ดีได้จับตามองและหากเหยื่อกำลังพูดถึงการโอนเงิน ไม่ประสงค์ดีจำทำการสร้างอีเมลที่เกือบจะเหมือนกับอีเมลของเหยื่อที่เป็นบุคคลที่คาดว่าจะได้รับการโอนเงิน จากนั้นผู้ไม่ประสงค์ดีจะส่งอีเมลจากอีเมล ปลอมโดยใช้ข้ออ้าง เช่น “บัญชีธนาคารของเรากำลังตรวจสอบ ดังนั้นคุณต้องชำระเงินเข้าบัญชีอื่นของเรา” ผู้ไม่ประสงค์ดี มักจะจับตามองอีเมลบุคคลอื่นๆภายในห่วงโซ่อีเมลอีกด้วย เพื่อผลักดันให้มีการชำระเงินโดยเร็วที่สุด โดยสร้างอีเมลปลอมเช่นกัน ตอนนี้ผู้ไม่ประสงค์ดีได้เข้าควบคุมการสนทนาแล้ว ผู้ที่ตกเป็นเหยื่อส่วนใหญ่มองไม่เห็นความแตกต่างเล็กน้อยระหว่างอีเมลจริงกับอีเมลปลอม ด้วยเหตุนี้ อีเมลเพิ่มเติมทั้งหมดจึงถูกเปลี่ยนเส้นทางจากผู้รับที่แท้จริงไปยังผู้หลอกลวง เมื่อชำระเงินแล้ว จะได้รับเงินคืนได้ยากอย่างยิ่ง ดังนั้นการป้องกันจึงเป็นนโยบายที่ดีที่สุด

หากคุณพบว่าตัวเองตกเป็นเหยื่อของการฉ้อโกงประเภทนี้ Orion Forensics Lab อาจสามารถช่วยรวบรวมพยานหลักฐานและเตรียมหลักฐานเพื่อให้คุณสามารถรายงานหลักฐานที่พบแก่เจ้าหน้าที่ตำรวจ คือ

- เก็บสำเนาอิเล็กทรอนิกส์ของอีเมลต้นฉบับทั้งหมดในห่วงโซ่อีเมล และโดยเฉพาะอย่างยิ่งอีเมลที่ขอชำระเงินไปยังบัญชีธนาคารใหม่และอีเมลติดตามผลจากผู้ไม่ประสงค์ดี

สิ่งสำคัญคือต้องเก็บสำเนาอิเล็กทรอนิกส์ของอีเมลที่ได้รับต้นฉบับและไม่ใช่อีเมลที่ส่งต่อไปยังพนักงานภายในองค์กร เหตุผลก็คืออีเมลมีข้อมูลของผู้ไม่ประสงค์ดีซ่อนอยู่ซึ่งมักจะไม่เห็นเมื่อดูอีเมลผ่านโปรแกรมรับส่งเมล ข้อมูลนี้เรียกว่าข้อมูลส่วนหัวของอีเมลและมีรายละเอียดของคอมพิวเตอร์ทุกเครื่องที่อีเมลส่งผ่านจากผู้ส่งไปยังผู้รับ ส่วนหัวของอีเมลจะประกอบด้วยข้อมูลเวลาและวันที่และอาจเป็นที่อยู่อินเทอร์เน็ตโปรโตคอล (IP) ของผู้ส่ง อุปกรณ์จะต้องได้รับการจัดสรรที่อยู่ IP เพื่อให้อุปกรณ์เชื่อมต่ออินเทอร์เน็ตได้ ที่อยู่ IP นี้จะถูกจัดสรรให้กับลูกค้าโดยผู้ให้บริการอินเทอร์เน็ต (ISP) ดังนั้น หากเราสามารถระบุที่อยู่ IP เริ่มต้นของอีเมลและข้อมูลเวลาและวันที่ เราสามารถระบุได้ว่าผู้ให้บริการอินเทอร์เน็ตรายใดเป็นผู้รับผิดชอบในการจัดสรรที่อยู่ IP และจากประเทศใด การบังคับใช้กฎหมายสามารถยื่นคำร้องทางกฎหมายต่อ ISP เพื่อขอรายละเอียดว่าใครได้รับการจัดสรรที่อยู่ IP ให้ ณ เวลาและวันที่ส่งอีเมล

เมื่อคุณส่งต่ออีเมลภายใน ข้อมูลส่วนหัวของอีเมลเดิมอาจสูญหายได้ ซึ่งเป็นสาเหตุสำคัญที่ต้องรักษาอีเมลเดิมที่ได้รับในรูปแบบอิเล็กทรอนิกส์

กรณีศึกษา – ตัวอย่างกรณีที่เราสามารถช่วยเหลือลูกค้าของเราได้

ตัวอย่างที่ 1 – บริษัทไทยแห่งหนึ่งขอให้เราตรวจสอบอีเมลที่ได้รับจากผู้ฉ้อโกงเพื่อพยายามระบุว่าอีเมลดังกล่าวถูกบุกรุกจากเครื่อข่ายลูกค้าหรือคู่ค้าในสหรัฐอเมริกา เราสามารถแสดงให้เห็นว่าผู้ฉ้อโกงใช้รายละเอียดการเข้าสู่ระบบอีเมลของคู่ค้าในสหรัฐอเมริกาเพื่อเข้าสู่ระบบบัญชีอีเมลผ่านเว็บเมลจากไนจีเรีย และด้วยเหตุนี้อาจระบุได้ว่าคู่ค้าอาจถูกเข้าถึงอีเมลย์ โดยผู้ไม่ประสงค์ดี

ตัวอย่างที่ 2 – ผู้ไม่ประสงค์ดี ได้สร้างที่อยู่อีเมลปลอมซึ่งคล้ายกับที่อยู่อีเมลที่ถูกต้องของลูกค้าของเราเพื่อทำการฉ้อโกง ด้วยเหตุนี้ บริษัทอื่นจึงสรุปว่าเครือข่ายของลูกค้าเราถูกบุกรุก จากนั้นพวกเขาก็นำลูกค้าของเราขึ้นศาลเพื่อฟ้องร้องเรื่องความล้มเหลวในการดูแลเครือข่ายคอมพิวเตอร์ที่ปลอดภัย จากหลักฐานที่มีอยู่ บริษัทอื่นไม่สามารถสรุปได้ Orion ได้ขึ้นศาลในฐานะพยานผู้เชี่ยวชาญของลูกค้าของเราโดยระบุว่าจากหลักฐานที่มีอยู่ทั้งหมดในขณะนั้น เป็นไปไม่ได้ที่จะสรุปว่าระบบอีเมลโดนแฮก เกิดขึ้นได้อย่างไร และบริษัทใดถูกบุกรุก

หากคุณต้องการความช่วยเหลือ โปรดอย่าลังเลที่จะติดต่อ Orion Forensics เพื่อดูว่าเราจะสามารถช่วยได้อย่างไร

หลักสูตรอบรม 1 วัน จัดอบรมให้ความรู้ด้านความปลอดภัยในโลกไซเบอร์แก่พนักงานหรือผู้บริหารของคุณ คลิก

Read More