Digital Forensics (นักสืบไซเบอร์) คือสิ่งจำเป็นในยุคนี้

โลกดิจิทัลที่ “เร่งรีบ” ไม่แพ้กรุงเทพฯ

สวัสดีครับ! ในฐานะคนที่คลุกคลีอยู่กับโลกของ Digital Forensics (การสืบสวนพยานหลักฐานดิจิทัล) ผมอยากชวนคุณคุยเรื่องหนึ่งครับ

ทุกวันนี้ เราใช้ชีวิตกันแบบ “เร่งรีบ” ในกรุงเทพฯ ใช่ไหมครับ? ทุกอย่างคือการแข่งขัน แย่งกันขึ้น BTS วางแผนหนีรถติด ข้อมูลข่าวสารวิ่งเข้าหาเราทุกวินาที

โลก “ดิจิทัล” หรือโลกออนไลน์ของเรา ก็ไม่ต่างกันเลยครับ มันคือกรุงเทพฯ อีกเวอร์ชันหนึ่ง ที่ทั้งเร็ว เร่งรีบ และเต็มไปด้วย “ข้อมูล” (Data) มหาศาล

เปรียบเหมือน “รถ” ที่วิ่งกันขวักไขว่

แต่คำถามคือ ถ้าเกิด “อุบัติเหตุ” หรือ “ภัยคุกคามทางไซเบอร์” (Cyber Threats) ขึ้นล่ะ? เราจะ “เคลียร์” ปัญหานั้นยังไง?

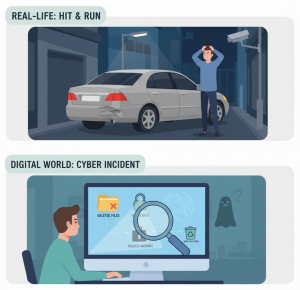

🚨 ชนแล้วหนี

- ในชีวิตจริง คุณจอดรถไว้ในซอย กลับมาอีกที ไฟท้ายแตก มีรอยบุบ แต่… ไม่มีคนเห็น ไม่มีโน้ต กล้องวงจรปิดก็ดันชี้ไปอีกทาง คุณหัวเสีย แต่ไม่รู้เลยว่าใครทำ ทำตอนไหน

- ในโลกดิจิทัล มันเหมือนกับที่คุณเปิดคอมมาแล้วพบว่า… ไฟล์ถูกลบ (Deleted Files) หายไปเฉยๆ, โปรแกรมไม่ทำงาน หรือแย่กว่านั้นคือ บัญชีโดนแฮ็ก (Hacked Account) คุณรู้ว่า ‘มีอะไรผิดปกติ’ แต่ไม่รู้ว่าใครทำ? มันเข้ามาทางไหน? และไฟล์ที่หายไปจะทำ การกู้ข้อมูล (Data Recovery) กลับมาได้ไหม?

Digital Forensics เปรียบเหมือน “ทีมสืบสวนที่เกิดเหตุ” ครับ

ต่อให้คนร้ายคิดว่า “ลบ” ไปแล้ว เราคือคนที่จะไปไล่หา ‘ร่องรอยดิจิทัล’ (Digital Footprints) ที่ทิ้งไว้ เราจะสอนให้คุณเป็น ‘นักสืบ’ ที่สามารถตามหาหลักฐาน และเรียนรู้กระบวนการ Data Recovery เพื่อ ‘กู้’ ไฟล์ที่คิดว่าหายไปแล้วกลับมา และ ‘ปะติดปะต่อเรื่องราว’ ว่าเกิดอะไรขึ้นกันแน่ นี่คือหัวใจของ การสืบสวนทางดิจิทัล ครับ

🗺️ ท่อประปาแตก

- ในชีวิตจริง คุณเคยเห็นถนนทรุด หรือน้ำท่วมขังแบบไม่ทราบสาเหตุไหมครับ? กว่าเราจะรู้ตัว “ท่อประปา” ที่อยู่ใต้ดินก็อาจจะ ‘รั่ว’ ไปนานแล้ว สร้างความเสียหายเป็นวงกว้าง เรามองไม่เห็นปัญหา จนกระทั่งมัน ‘โผล่’ ขึ้นมาบนผิวถนน

- ในโลกดิจิทัล นี่คือปัญหาคลาสสิกของ “ข้อมูลรั่วไหล” (Data Breach หรือ Data Leak) ครับ มันอาจเกิดจากพนักงาน (ทั้งตั้งใจหรือไม่ตั้งใจ) แอบส่งข้อมูลสำคัญของบริษัทออกไปทีละเล็กทีละน้อย หรือมี ‘ช่องโหว่’ ที่เรามองไม่เห็น ทำให้ข้อมูลสำคัญ ‘รั่ว’ ออกไปหาคู่แข่ง กว่าเราจะรู้ตัว ความเสียหายก็อาจจะประเมินค่าไม่ได้แล้ว

Digital Forensics เปรียบเหมือน “เครื่องมือตรวจสอบ” ครับ

แทนที่จะรอให้ถนนพัง เราจะสอนให้คุณใช้เครื่องมือเพื่อ ‘ตรวจสอบ’ และ ‘ฟังเสียง’ ที่ผิดปกติ เราสามารถ ‘อ่านแผนที่’ (หรือ Log file) เพื่อดูว่า ‘ข้อมูล’ ของเราวิ่งไปทางไหนที่มันไม่ควรไป หรือใครเป็นคนแอบมา ‘เจาะท่อ’ ของเรา นี่คือทักษะสำคัญสำหรับ Cyber Investigation เพื่อหยุดยั้งความเสียหายก่อนที่มันจะสายเกินไป

🚀 ทำไมทักษะนี้ถึงเป็น “ข้อได้เปรียบ” ในยุคแห่งการแข่งขัน?

ในโลกธุรกิจที่ “แข่งขัน” กันสูงเหมือนแย่งที่จอดรถในห้างวันเสาร์ การ “รู้ทัน” และ “ปกป้อง” ข้อมูลได้ คือความได้เปรียบมหาศาล

คุณไม่จำเป็นต้องเป็น “เทพคอมพิวเตอร์” หรือมีพื้นฐาน Cybersecurity (ความปลอดภัยทางไซเบอร์) มาก่อน

คุณแค่ต้อง “อ่านแผนที่” ให้ออก และ “รู้จักเครื่องมือ” ที่ถูกต้อง

เมื่อคุณมีทักษะ Computer Forensics นี้:

- สำหรับเจ้าของธุรกิจ: คุณจะรู้ทันทีเมื่อมีภัยคุกคาม ,สงสัยว่ามีการทุจริตภายใน, พนักงานขโมยข้อมูล หรือลบข้อมูล

- สำหรับคนทำงาน: ทักษะนี้คือ “อาวุธลับ” ที่ทำให้คุณโดดเด่น ไม่ว่าคุณจะอยู่ฝ่าย IT, HR, หรือกฎหมาย คุณจะกลายเป็นคนที่ช่วย “ไขปริศนา” ที่คนอื่นแก้ไม่ได้ (ถือเป็น ทักษะ IT ที่มีมูลค่าสูงมาก)

- สำหรับคนทั่วไป: คุณจะเข้าใจโลกดิจิทัลมากขึ้น ปกป้องตัวเองและครอบครัวจากภัยออนไลน์ได้ดีขึ้น, ตรวจสอบเว็ปไซต์ปลอม, เว็ปหลอกลวง, อีเมลหลอกลวง หรือตรวจสอบไฟล์อันตราย

💡 คุณก็เริ่มต้น “เรียน Forensics” ได้ แม้ไม่มีพื้นฐาน

ผมเชื่อว่าหลายคนอ่านถึงตรงนี้แล้วอาจจะคิดว่า “มันคงยาก” หรือ “เราไม่มีพื้นฐานเลย”

นั่นคือเหตุผลที่ผมออกแบบ หลักสูตร Digital Forensics มาครับ และมันถูกออกแบบมาเพื่อ “คนธรรมดา” ที่อยากเปลี่ยนความ “ไม่รู้” ให้เป็น “รู้จริง”

นี่คือคอร์ส อบรม Computer Forensics ที่เราจะข้ามศัพท์เทคนิคที่น่าปวดหัว แต่เน้น “กระบวนการ” และ “วิธีคิด” ที่คุณเอาไปใช้ได้จริงทันที

ถ้าคุณเป็นคนหนึ่งที่อยาก “อ่านเกม” ในโลกดิจิทัลให้ออก อยากมี “ทางลัด” เข้าใจร่องรอยที่คนอื่นมองไม่เห็น…

ผมอยากชวนคุณมาเริ่มต้น “ก้าวแรก” ด้วยกันครับ

ลองดูรายละเอียด หลักสูตร Digital Fraud Investigation Techniques ของเราได้ที่นี่ครับ

แล้วมาเปลี่ยนความ “สับสน” ในโลกดิจิทัล ให้เป็น “อาวุธ” ที่ทรงพลังที่สุดของคุณกันครับ

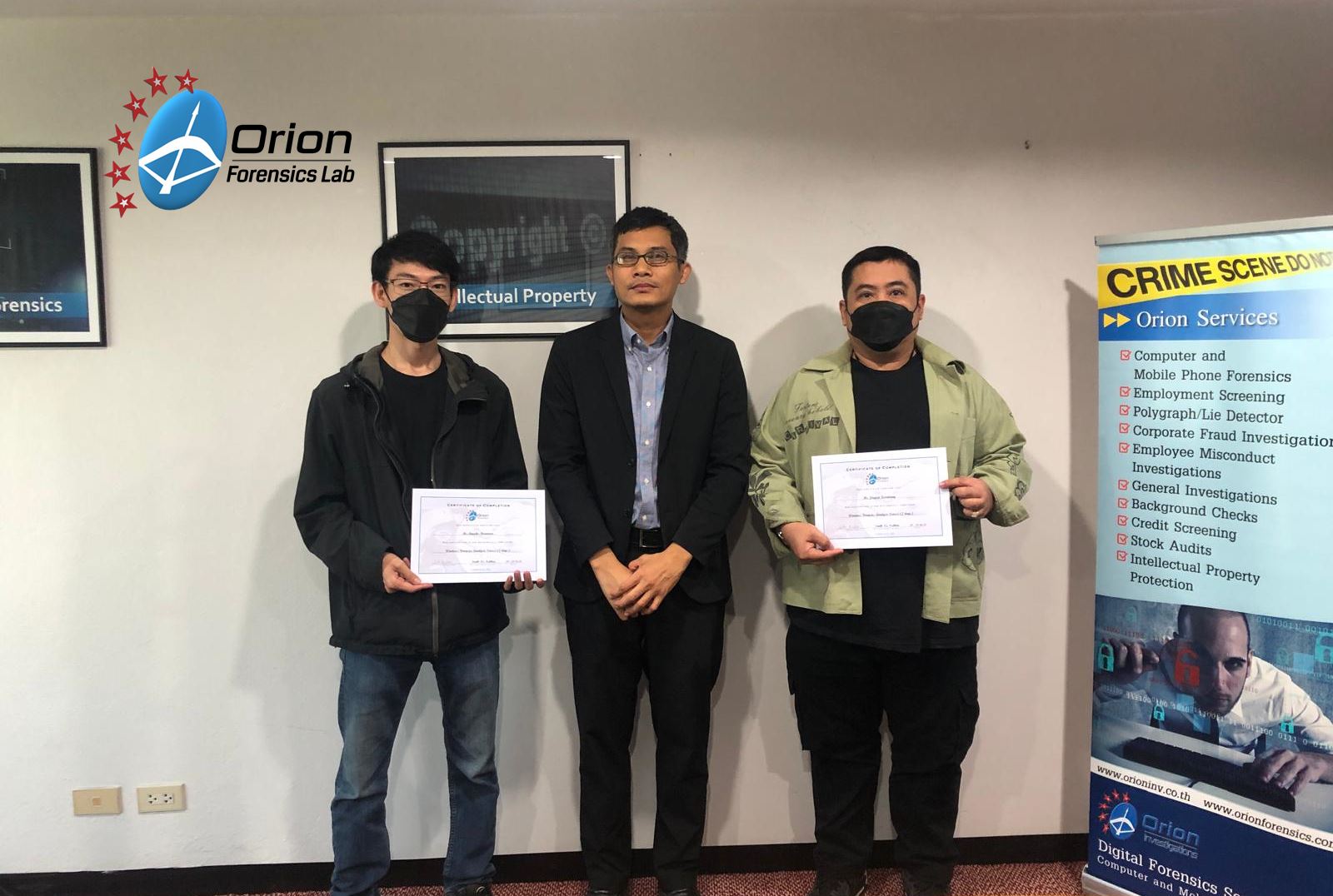

Hands on Workshop Windows Forensics Analysis Course 2 Day

Orion Forensics has organized training course Hands-on Workshop Windows Forensics Analysis Course 2 Day on 24 – 25 December 2024.

A 2-day practical training course for Cyber security and Blue team who are responsible for digital forensic investigations & forensic digital examinations. responsible for extracting and analyzing data from digital devices.

- The course is aimed for people wishing to become digital forensic investigators or wishing to update their forensic skills.

- The course is designed by digital forensic experts with many years’ experiences both domestically.

- The training provides a solid foundation in Windows Forensics techniques reinforced by practical hands-on exercises using a wide range of free and open-source forensic tools.

In-House \ On-Site Training available -please contact sales directly at forensics@orionforensics.com

Cryptocurrency Investigations and Tools

If you believe you may have been a victim of a cryptocurrency scam and need to gather evidence to support a police complaint, Orion Investigations may be able to help.

A cryptocurrency blockchain is a decentralized public digital ledger that exists across a network which contains details of cryptocurrency transactions.

In order to conduct investigations, Orion’s Director of Computer Forensics Services Andrew Smith has developed Blockchain Detective, an investigation tool that simplifies the downloading of cryptocurrency transactions. It automatically generates a visual representation of the transactions (one node per unique address) making it easy to follow the flow of cryptocurrency from one address to the next and automatically identifies exchange addresses.

If you have become a victim of a crypto scam, contact Orion to see how we can assist.

Read full article ==> Cryptocurrency Investigations

Email : forensics@orionforensics.com

Line ID : orionforensics

Mobile Phone : +66(0)89-960-5080

Responding to a RANSOMWARE ATTACK

Responding to a RANSOMWARE ATTACK

When a company becomes a victim of a ransomware attack they will often contact Orion to ask if we can recover their encrypted data. In almost every case the answer is going to be no as we will not have access to a recovery key to decrypt the data. Therefore, it is vital that the company maintains up to date backups of their data.

The number of ransomware attacks continue to rise year on year. According to the Verizon 2022 Data Breach Investigation Report there was a 13% increase in ransomware attacks and ransomware was involved in 25% of all breaches.

One of the trends now employed by the attackers is the double extortion method. The attackers gain access to the network and steal the confidential data. They will then encrypt the data on the network and demand a ransom to be paid to decrypt the data. If the victim has the data backed up and refuses to pay the ransom, the attackers will then threaten to release the data online.

When a company falls victim to a ransomware attack the natural response is to wipe the infected machine and restore the data in order to get up and running again as quickly as possible. As a result, attackers will often use ransomware as a way to destroy any evidence of a data breach after they have extracted the data from the network.

It is therefore important for the company to conduct a thorough investigation even if the encrypted data cannot be recovered.

The purpose of the investigation is to preserve potential evidence in order to:

- Identify how the system came to be infected with ransomware

- Identify if any confidential data has been extracted from the system

- Provide answers to the regulatory authorities and show you have taken reasonable steps to prevent a repeat

- Preserve the data in case decryption keys are released at a later date

If you become a victim of a ransomware attack, how should you respond?

- Do not shut down the infected devices

- Disconnect the infected devices from network

- Preserve logs such as Firewall, VPN, anti-virus logs or any other logs which can be saved

- Document all information pertaining to the ransomware attack

- Photo or copy of the ransom demand note/splash screen

- Ransomware variant name if known

- The file extension of encrypted files

- The date and time of the attack

- The file naming scheme for the ransom note/readme file left by attacker

- Any email addresses or URL or other method provided by the attacker for communications

- Required payment method/bitcoin addresses provided by the attacker

- Ransom amount demanded if known

What information will the investigators need to know from you?

- Number of devices affected

- Type of devices, make, model, size of hard drive

- What OS is on the devices

- Is there encryption on devices and If so what encryption and can IT provide a recovery key?

- Location of devices

- Timeline of events

- Details of ransomware

It is important to respond quickly and get the investigators onsite as soon as possible so that they can begin the process of preserving potential evidence from the infected devices. This will include not only the data from the hard drives and logs but also volatile data such as RAM memory which can provide a wealth of information such as network connections, open ports and destination IP addresses.

We would therefore recommend that you do not wait until you become a victim of a ransomware attack before deciding which investigation company you wish to work with. Do your research, due diligence and complete the vendor onboarding process before an attack occurs. This will ensure a quick response and prevent the loss of any potential evidence.

The Analysis Process Infographic

The Article provided by – Andrew Smith – Director of Computer Forensics Services

Email : forensics@orionforensics.com

Line ID : orionforensics

Mobile Phone : +66(0)89-960-5080

Download Article => RESPOND TO A RANSOMWARE ATTACK

vc_column_text]

Hands-on Workshop |Digital Forensics Foundation Course 4 Days Organized by Tech Direct Co., Ltd.

Orion Forensics has organized training course Hands-on Workshop Digital Forensics Foundation Training Course – 4 DAYS on 20th – 23rd December 2022

Tech Direct Co., Ltd. organized the Hands-on Workshop Digital Forensics Foundation Training Course – 4 DAYS on 20th – 23rd December 2022.

A 4-day practical training course for National Intelligence Agency Thailand and police who are responsible for digital forensic investigations.

- The course is aimed for people wishing to become digital forensic investigators or wishing to update their forensic skills.

- The course is designed by digital forensic experts with many years’ experiences both domestically and internationally.

- The training provides a solid foundation in forensic principles and techniques reinforced by practical hands-on exercises using a wide range of free and open-source forensic tools.

The In-House \ On-Site Training available -please contact Digital Forensics Team directly at forensics@orionforensics.com

Hands-on Workshop |Digital Forensics Foundation Course 4 Days to GrowPro Consulting & Services Co.,Ltd.

Orion Forensics LAB has organized training course On-Site| hands-on Workshop Digital Forensics Foundation Training Course (4 DAYS) for GrowPro Consulting & Services Co.,Ltd. on 6th – 9th September 2022

A 4 day practical training course for people who are responsible for digital forensic investigations or are wishing to become a digital forensic investigator. The course will provide a solid foundation in the understanding of digital forensics principles and techniques. Each subject is covered in depth and supported by practical scenario based exercises to reinforce the learning points.

As required from expertise, Orion Forensics lab had adapted the curriculum to meet the professional workload of Cloud data collection, Malware Analysis and the Volatility Framework to analyze RAM Memory.

Hands-on Workshop Digital Forensics Foundation Training Course (4 DAYS) Digital Forensics Foundation Training Course 4 Days

In-House \ On-Site Training available -please contact sales directly at forensics@orionforensics.com

Read MoreOffences according to the 2007 Computer Crime Act , Judgement of the Supreme Court 2600/2563

Offences according to the 2007 Computer Crime Act section 3 and 7, Judgement of the Supreme Court 2600/2563”A case study of an ex-employee who illegally accessed their company email account after have resigned from the company

Read MoreEXPERT WITNESSES – THEIR ROLE & RESPONSIBILITIES

With the Johnny Depp vs Amber Heard trial currently underway and being broadcast live around the world, I thought now would be an appropriate time to discuss what an expert witness is and what their role & responsibilities are.

Read More

Digital Forensics Training to Tokio Marine Life Insurance (Thailand) PCL.

Orion Forensics was invited to conduct a 2-day course training to Tokio Marine Life Insurance (Thailand) PCL. On the first day was an online class ,The training course was Digital Evidence – Unlocking the Secrets, which is a theory course throughout the training. The 2nd day of Training was an In-House Class, which is Workshop class – Forensic Techniques for Auditor -This course is a one day workshop for It /Auditor /Fraud Analyst or those who working on fraud investigations or Who works related to digital evidence. the event hold on 3rd-4th March 2022 .The Location is S31 Sukhumvit Hotel.

Orion Forensics would like to thank Tokio Marine Life Insurance (Thailand) PCL. for giving us the opportunity to lecture and educate employees to upskill of digital forensics and are able to apply digital forensics techniques to adapt to the current work.

Course Training Activity

Day1 (Online Class ,Participants 26 Person) and Day 2 (In-House Class, Participants 15 Person).

All Course Training CLICK

Read MoreEMAIL BANK TRANSFER FRAUD (BEC) – AVOID BECOMING A VICTIM

We have seen a significant increase in the number of cases where employees responsible for issuing payments on behalf of the company have been tricked into transferring the money into bank accounts under the control of a malicious person (Business Email Compromise). Already in the first 13 days of this year (2022) we have been contacted in relation to three such cases.

How is this type of fraud achieved and what can you do to prevent your company becoming another victim of fraud via email?

The fraudster will can often gain unauthorized access to an email chain via a number of ways. This includes

- Hacking the company network or your vendor’s network

- Unauthorized access by a malicious employee

- Using social engineering or phishing emails

- Using email login details that have become compromised for example by malware located on the computer system or the user using an unsecured WIFI network without a VPN

It should be noted that it is often very difficult to identify how the actual compromise has occurred.

Having gained access to the email chain the fraudster will then create an email address that looks almost identical to an email address within the chain that should be receiving a payment. They will then send an email from the fake email address using an excuse such as “our bank account is being audited so you need to make the payment into this other account of ours”. They will often then follow up with several more emails pushing for the payment to be made as quickly as possible. By using a fake email address, they have now taken control of the conversation. Most victims fail to notice the slight differences between the real email address and the fake one. As a result, all further emails are being diverted away from the intended real recipient to the fraudster. Once the payment has been made it will be extremely difficult to get the money back so prevention is the best policy.

If you do find yourself in the unfortunate position of having been a victim of this type of fraud, then Orion may be able to assist in gathering evidence and preparing the evidence so you can report the crime to the police. It is important to take the following steps.

- Retain an electronic copy of all original emails in the email chain and especially the emails requesting payment to a new bank account and any follow up emails from the fraudster.

It is important to keep an electronic copy of the original received emails and not ones that have been forwarded on internally to other staff members. The reason for this is that the emails contain embedded hidden information that is not usually seen when looking at the email through an email client. This information is known as email header information and contains details of all the computers the email has passed through from the sender to the recipient.

The email header will also contain time and date information and possibly the originating Internet Protocol (IP) address of the sender. In order for a device to connect to the Internet it has to be allocated an IP address. This IP address will be allocated to the customer by an Internet Service Provider (ISP).

Therefore, if we can identify the originating IP address of the email and the time and date information we can identify which ISP is responsible for allocating the IP address and from which country. Law enforcement can then make a legal request to the ISP for details of who the IP address was allocated to at the time and date the email was sent.

When you forward the emails internally the original email header information can be lost which is why it is important to preserve the original emails received in an electronic format.

Case Studies – Examples of cases where we have been able to assist our clients.

Example 1 – A Thai company asked us to examine the emails received from the fraudster to try and identify if they had been compromised or their USA vendor. We were able to show that the fraudster had used the USA vendor email login details to log into the email account via webmail from Nigeria and as a result it was the vendor who had been compromised.

Example 2 – A fraudster had created fake email addresses very similar to our client’s legitimate email addresses to commit the fraud. As a result, the other company concluded our client’s network had been compromised and they then took our client to court to sue for failing to maintain a secure computer network. Based on the evidence available it was impossible for the other company to draw this conclusion. Orion went to court as the expert witness for our client stating that based on all available evidence at the time it was impossible to conclude how the breach to the email system had occurred and which company had been compromised.

If you need assistance, then please do not hesitate to contact Orion Forensics to see how we may be able to help.

Read More