Cryptocurrency Investigations and Tools

If you believe you may have been a victim of a cryptocurrency scam and need to gather evidence to support a police complaint, Orion Investigations may be able to help.

A cryptocurrency blockchain is a decentralized public digital ledger that exists across a network which contains details of cryptocurrency transactions.

In order to conduct investigations, Orion’s Director of Computer Forensics Services Andrew Smith has developed Blockchain Detective, an investigation tool that simplifies the downloading of cryptocurrency transactions. It automatically generates a visual representation of the transactions (one node per unique address) making it easy to follow the flow of cryptocurrency from one address to the next and automatically identifies exchange addresses.

If you have become a victim of a crypto scam, contact Orion to see how we can assist.

Read full article ==> Cryptocurrency Investigations

Email : forensics@orionforensics.com

Line ID : orionforensics

Mobile Phone : +66(0)89-960-5080

Responding to a RANSOMWARE ATTACK

Responding to a RANSOMWARE ATTACK

When a company becomes a victim of a ransomware attack they will often contact Orion to ask if we can recover their encrypted data. In almost every case the answer is going to be no as we will not have access to a recovery key to decrypt the data. Therefore, it is vital that the company maintains up to date backups of their data.

The number of ransomware attacks continue to rise year on year. According to the Verizon 2022 Data Breach Investigation Report there was a 13% increase in ransomware attacks and ransomware was involved in 25% of all breaches.

One of the trends now employed by the attackers is the double extortion method. The attackers gain access to the network and steal the confidential data. They will then encrypt the data on the network and demand a ransom to be paid to decrypt the data. If the victim has the data backed up and refuses to pay the ransom, the attackers will then threaten to release the data online.

When a company falls victim to a ransomware attack the natural response is to wipe the infected machine and restore the data in order to get up and running again as quickly as possible. As a result, attackers will often use ransomware as a way to destroy any evidence of a data breach after they have extracted the data from the network.

It is therefore important for the company to conduct a thorough investigation even if the encrypted data cannot be recovered.

The purpose of the investigation is to preserve potential evidence in order to:

- Identify how the system came to be infected with ransomware

- Identify if any confidential data has been extracted from the system

- Provide answers to the regulatory authorities and show you have taken reasonable steps to prevent a repeat

- Preserve the data in case decryption keys are released at a later date

If you become a victim of a ransomware attack, how should you respond?

- Do not shut down the infected devices

- Disconnect the infected devices from network

- Preserve logs such as Firewall, VPN, anti-virus logs or any other logs which can be saved

- Document all information pertaining to the ransomware attack

- Photo or copy of the ransom demand note/splash screen

- Ransomware variant name if known

- The file extension of encrypted files

- The date and time of the attack

- The file naming scheme for the ransom note/readme file left by attacker

- Any email addresses or URL or other method provided by the attacker for communications

- Required payment method/bitcoin addresses provided by the attacker

- Ransom amount demanded if known

What information will the investigators need to know from you?

- Number of devices affected

- Type of devices, make, model, size of hard drive

- What OS is on the devices

- Is there encryption on devices and If so what encryption and can IT provide a recovery key?

- Location of devices

- Timeline of events

- Details of ransomware

It is important to respond quickly and get the investigators onsite as soon as possible so that they can begin the process of preserving potential evidence from the infected devices. This will include not only the data from the hard drives and logs but also volatile data such as RAM memory which can provide a wealth of information such as network connections, open ports and destination IP addresses.

We would therefore recommend that you do not wait until you become a victim of a ransomware attack before deciding which investigation company you wish to work with. Do your research, due diligence and complete the vendor onboarding process before an attack occurs. This will ensure a quick response and prevent the loss of any potential evidence.

The Analysis Process Infographic

The Article provided by – Andrew Smith – Director of Computer Forensics Services

Email : forensics@orionforensics.com

Line ID : orionforensics

Mobile Phone : +66(0)89-960-5080

Download Article => RESPOND TO A RANSOMWARE ATTACK

vc_column_text]

Hands-on Workshop |Digital Forensics Foundation Course 4 Days Organized by Tech Direct Co., Ltd.

Orion Forensics has organized training course Hands-on Workshop Digital Forensics Foundation Training Course – 4 DAYS on 20th – 23rd December 2022

Tech Direct Co., Ltd. organized the Hands-on Workshop Digital Forensics Foundation Training Course – 4 DAYS on 20th – 23rd December 2022.

A 4-day practical training course for National Intelligence Agency Thailand and police who are responsible for digital forensic investigations.

- The course is aimed for people wishing to become digital forensic investigators or wishing to update their forensic skills.

- The course is designed by digital forensic experts with many years’ experiences both domestically and internationally.

- The training provides a solid foundation in forensic principles and techniques reinforced by practical hands-on exercises using a wide range of free and open-source forensic tools.

The In-House \ On-Site Training available -please contact Digital Forensics Team directly at forensics@orionforensics.com

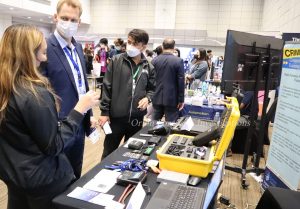

Orion Forensics Investigations Participated in Cyber Defense Initiative Conference (CDIC) 2022

On November 9-10, 2022, Orion Forensics Investigations Participated in the Cyber Defense Initiative Conference CDIC 2022 at the BITEC Exhibition and Convention Center.

CDIC is the largest cybersecurity conference and presentation in Thailand.

There were many government and private sectors participating in the meeting.

Organizing this event The presentation under the theme

“Optimizing Security of Things and Digital Supply Chain Risk”

The event is important in enhancing security potential in various areas such as;

- The Importance of empowering cybersecurity for connected IoT devices

- Risk management in the digital information

- Blockchain, AI-powered, Quantum technology advancements are applied both positively in defense and negatively in attack.

- Major changes to the new version of ISO/IEC 27002 include the “Information Security, Cybersecurity & Privacy Protection” controls for ISO/IEC 27001 (ISMS) certification organizations to know when implementing them.

- Promulgation of law Cyber Security Act and Personal Data Protection Act, Etc.

Over two days, Orion Forensics Investigations participated in the event as set up booth, give away prizes to attendees and discuss Digital Forensics Services and Digital Forensics Training Courses, as well as build relationships with other cybersecurity leaders in attendance.

Although, Orion Forensics Investigations has brought and presented sample of equipment in work – related in Digital Forensics, both in terms of software and hardware for study and experiment purposely.

Read More

Deka of Computer Crime Act Verdict {2148/2562}

ข้อความที่จำเลยทำให้ปรากฏทางอินเทอร์เน็ตโดยการนำเข้าสู่ระบบคอมพิวเตอร์ในคดีนี้รวม 3 กระทง และคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร รวม 3 กระทง แม้จะมีความแตกต่างกันบ้างก็เป็นเพียงในรายละเอียดและวันที่กระทำความผิด กล่าวคือ คดีนี้โจทก์บรรยายฟ้องว่า จำเลยกระทำความผิดในวันที่ 11 มกราคม 2556 วันที่ 23 มกราคม 2556 และวันที่ 24 มกราคม 2556 ส่วนคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร โจทก์บรรยายฟ้องว่า จำเลยกระทำความผิดในวันที่ 11 มกราคม 2556 วันที่ 23 มกราคม 2556 และวันที่ 4 กุมภาพันธ์ 2556 ซึ่งการพิจารณาว่าการกระทำของจำเลยเป็นความผิดกรรมเดียวหรือหลายกรรมต่างกัน ย่อมต้องพิจารณาถึงเจตนาในการกระทำความผิดเป็นสำคัญว่ามีเจตนาเดียวกันหรือไม่ประกอบกันด้วย

ทั้งข้อเท็จจริงที่จำเลยได้พิมพ์หรือทำให้ปรากฏตามสำเนาข้อความแสดงความคิดเห็นบนเว็บไซต์เฟซบุ๊ก ซึ่งข้อความคดีนี้และข้อความตามคำฟ้องในคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร ต่อเนื่องกันตลอดมาตั้งแต่วันที่ 11 มกราคม 2556 เวลา 8.17 นาฬิกา ถึงวันที่ 4 กุมภาพันธ์ 2556 เวลา 9.07 นาฬิกา บนเว็บไซต์เฟซบุ๊กในหัวข้อเรื่องทำนองเดียวกัน คือ “ทำไมไอ้ P จึงต้องด่าคนขายพระ ลป.บุญศรี” และข้อความทั้งหมดต่างกล่าวถึงโจทก์ร่วมในเรื่องเดียวกัน กล่าวหาว่าโจทก์ร่วมเป็นคนไม่ดี มีพฤติกรรมเสียหาย หลอกลวงหาผลประโยชน์จากวัด รับซื้อของโจร

นอกจากนี้ปรากฏว่า จำเลยได้กระทำความผิดตาม พ.ร.บ.ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 มาตรา 14 (1) ซึ่งเป็นข้อหาเดียวกันกับคดีนี้และเวลาเกิดเหตุอยู่ในระยะเวลาคาบเกี่ยวต่อเนื่องกัน การกระทำความผิดของจำเลยในคดีนี้และคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร จึงเป็นกรรมเดียวกัน ดังนั้น เมื่อคดีของศาลจังหวัดสมุทรสาครที่พนักงานอัยการจังหวัดสมุทรสาครเป็นโจทก์ฟ้องจำเลยในคดีก่อน ศาลจังหวัดสมุทรสาครและศาลอุทธรณ์ภาค 7 มีคำพิพากษาแล้วว่า การกระทำของจำเลยเป็นความผิดเพียงกรรมเดียว หาใช่ 3 กรรม ดังที่โจทก์ฟ้อง ถือได้ว่าศาลมีคำพิพากษาเสร็จเด็ดขาดในความผิดที่ได้ฟ้องแล้ว สิทธิการนำคดีอาญามาฟ้องของโจทก์ในคดีนี้ย่อมระงับไปตาม ป.วิ.อ. มาตรา 39 (4)

แม้ในชั้นพิจารณาจำเลยให้การรับสารภาพ แต่ปัญหาดังกล่าวเป็นข้อกฎหมายที่เกี่ยวด้วยความสงบเรียบร้อย จำเลยมีสิทธิยกขึ้นอ้างในชั้นอุทธรณ์ได้และศาลอุทธรณ์ภาค 1 ย่อมมีอำนาจหยิบยกขึ้นพิพากษายกฟ้องโจทก์ในคดีนี้ได้ โจทก์ฟ้องและแก้ฟ้องขอให้ลงโทษจำเลยตามพระราชบัญญัติว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 มาตรา 3, 14 ประมวลกฎหมายอาญา มาตรา 91 นับโทษจำคุกต่อจากโทษจำคุกของจำเลยในคดีอาญาหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาครจำเลยให้การปฏิเสธ แต่เมื่อสืบพยานโจทก์ไปบ้างแล้ว จำเลยกลับให้การรับสารภาพและรับว่าเป็นบุคคลคนเดียวกับจำเลยในคดีที่โจทก์ขอให้นับโทษต่อระหว่างพิจารณา นายสันติ ผู้เสียหาย ยื่นคำร้องขอเข้าร่วมเป็นโจทก์ ศาลชั้นต้นอนุญาต

ศาลชั้นต้นพิพากษา ว่าจำเลยมีความผิดตามพระราชบัญญัติว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 มาตรา 14 (1) การกระทำของจำเลยเป็นความผิดหลายกรรมต่างกัน ให้ลงโทษทุกกรรมเป็นกระทงความผิดไป ตามประมวลกฎหมายอาญา มาตรา 91 รวม 3 กระทง ลงโทษจำคุกกระทงละ 1 ปี รวม 3 กระทง เป็นรวมจำคุก 3 ปี จำเลยให้การรับสารภาพเป็นประโยชน์แก่การพิจารณา มีเหตุบรรเทาโทษ ลดโทษให้กึ่งหนึ่งตามประมวลกฎหมายอาญา มาตรา 78 คงจำคุก 1 ปี 6 เดือน นับโทษจำคุกจำเลยต่อจากโจทก์จำคุกของจำเลยในคดีอาญาหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร

จำเลยอุทธรณ์

ศาลอุทธรณ์ภาค 1 พิพากษากลับให้ยกฟ้อง

- โจทก์ร่วมฎีกา

ศาลฎีกาวินิจฉัยว่า คดีมีปัญหาที่ต้องวินิจฉัยตามฎีกาของโจทก์ร่วมว่า ฟ้องโจทก์คดีนี้เป็นฟ้องซ้ำกับฟ้องโจทก์ในคดีอาญาหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร หรือไม่ โดยโจทก์ร่วมฎีกาทำนองว่า ข้อความในคดีอาญาหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร มีความแตกต่างกันโดยจำเลยเสกสรรปั้นแต่งเหตุการณ์นั้นเป็นคนละอย่างกัน กล่าวหาว่าโจทก์ร่วมเป็นคนหลอกลวง หาผลประโยชน์จากวัด เป็นมารศาสนา ขโมยของสงฆ์ รับซื้อของโจร ซึ่งขึ้นอยู่กับเจตนาของจำเลยในแต่ละคราว ทำให้บุคคลใดอ่านข้อความดังกล่าวที่จำเลยนำเข้าสู่ระบบคอมพิวเตอร์หลายครั้งแล้วย่อมเข้าใจว่า โจทก์ร่วมเป็นคนไม่ดี มีพฤติกรรมเสียหาย หลอกลวงหาผลประโยชน์จากวัด การกระทำของจำเลยจึงเป็นความผิดต่างกรรมต่างวาระ

จึงไม่เป็นฟ้องซ้ำตามประมวลกฎหมายวิธีพิจารณาความอาญา มาตรา 39 (4) นั้น เห็นว่า ข้อความที่จำเลยทำให้ปรากฏทางอินเทอร์เน็ตโดยการนำเข้าสู่ระบบคอมพิวเตอร์ในคดีนี้รวม 3 กระทง และคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร รวม 3 กระทง แม้จะมีความแตกต่างกันบ้างก็เป็นเพียงรายละเอียด และวันที่กระทำความผิดจะแตกต่างกันบ้างเล็กน้อย กล่าวคือ คดีนี้โจทก์บรรยายฟ้องว่า จำเลยกระทำความผิดในวันที่ 11 มกราคม 2556 วันที่ 23 มกราคม 2556 และวันที่ 24 มกราคม 2556 ส่วนคดีหมายเลขแดงที่ 1034/2557 ของศาลจังหวัดสมุทรสาคร โจทก์บรรยายฟ้องว่า จำเลยกระทำความผิดในวันที่ 11 มกราคม 2556 วันที่ 23 มกราคม 2556 และวันที่ 4 กุมภาพันธ์ 2556 ซึ่งการจะพิจารณาว่าการกระทำของจำเลยเป็นความผิดกรรมเดียวหรือหลายกรรมต่างกัน ย่อมต้องพิจารณาถึงเจตนาในการกระทำความผิดเป็นสำคัญว่ามีเจตนาเดียวกันหรือไม่ประกอบกันด้วย

ทั้งข้อเท็จจริงที่ปรากฏตามสำเนาข้อความแสดงความคิดเห็นบนเว็บไซต์เฟซบุ๊ก จำเลยพิมพ์หรือทำให้ปรากฏซึ่งข้อความคดีนี้ และข้อความตามฟ้องในคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร ต่อเนื่องกันตลอดมาตั้งแต่วันที่ 11 มกราคม 2556 เวลา 8.17 นาฬิกา จนถึงวันที่ 4 กุมภาพันธ์ 2556 เวลา 9.07 นาฬิกา บนเว็บไซต์เฟซบุ๊กในหัวข้อเรื่องทำนองเดียวกัน คือ หัวข้อ “ทำไม ไอ้ P (ซึ่งหมายถึง โจทก์ร่วม) ทำไมต้องด่าคนขายพระ ลป.บุญศรี” และข้อความทั้งหมดต่างกล่าวถึงโจทก์ร่วมในเรื่องเดียวกัน กล่าวหาว่าโจทก์ร่วมเป็นคนไม่ดี มีพฤติกรรมเสียหาย หลอกลวงหาผลประโยชน์จากวัด รับซื้อของโจร ทำให้ผู้อื่นอ่านข้อความแล้วเข้าใจว่าโจทก์ร่วมมีพฤติกรรมดังกล่าว

นอกจากนี้ปรากฏว่าจำเลยได้กระทำความผิดตามพระราชบัญญัติว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 มาตรา 14 (1) ซึ่งเป็นข้อหาเดียวกันกับคดีนี้ และเวลาเกิดเหตุอยู่ในระยะเวลาคาบเกี่ยวต่อเนื่องกัน การกระทำความผิดของจำเลยในคดีนี้และคดีหมายเลขแดงที่ 1039/2557 ของศาลจังหวัดสมุทรสาคร จึงเป็นกรรมเดียวกัน ดังนั้น เมื่อคดีของศาลจังหวัดสมุทรสาครที่พนักงานอัยการจังหวัดสมุทรสาครเป็นโจทก์ฟ้องจำเลยในคดีก่อน ศาลจังหวัดสมุทรสาครและศาลอุทธรณ์ภาค 7 มีคำพิพากษาแล้วว่า การกระทำของจำเลยเป็นความผิดเพียงกรรมเดียว หาใช่เป็นความผิดรวม 3 กรรม ดังที่โจทก์ฟ้อง แม้จะไม่ปรากฏว่าคดีดังกล่าวถึงที่สุดแล้วหรือไม่ ก็ถือได้ว่าศาลได้มีคำพิพากษาเสร็จเด็ดขาดในความผิดที่ได้ฟ้องแล้ว สิทธิการนำคดีอาญามาฟ้องของโจทก์ในคดีนี้ย่อมระงับไปตามประมวลกฎหมายวิธีพิจารณาความอาญา มาตรา 39 (4) แม้ในชั้นพิจารณาจำเลยจะให้การรับสารภาพก็ตาม แต่ปัญหาดังกล่าวเป็นข้อกฎหมายที่เกี่ยวด้วยความสงบเรียบร้อย จำเลยมีสิทธิยกขึ้นอ้างในชั้นอุทธรณ์ได้ และศาลอุทธรณ์ภาค 1 ย่อมมีอำนาจหยิบยกขึ้นพิพากษายกฟ้องโจทก์ในคดีนี้ได้ คำพิพากษาของศาลอุทธรณ์ภาค 1 ชอบแล้ว ศาลฎีกาเห็นพ้องด้วย ฎีกาของโจทก์ร่วมฟังไม่ขึ้น

แหล่งที่มา : http://www.supremecourt.or.th/

บริการรวบรวมและวิเคราะห์ข้อมูลทางคอมพิวเตอร์ประกอบสำนวนคดี

Read More

DIGITAL DETECTION

When people hear the phrase “computer forensics”, they often think of the television program “CSI” and police criminal investigations. However computer forensics, or digital forensics as it is now commonly called, is an invaluable tool used in a wide range of investigations including contractual disputes between companies, employee misuse of computers, intellectual property investigations, computer hacking investigations and libel cases.

Read MoreRequired Skills for Digital Forensics Investigators

I have been a full time digital forensic investigator now for almost 15 years. I still remember the excitement on my first day when I started within the South Yorkshire Police Computer Crime unit. The learning curve was steep. I had no university degree in computers, limited computer training and most of what I knew about computers was self-taught including how to build computer systems.

Read MoreWhy is Digital Forensics Important to your Organization?

In today’s fast paced world, organisations have to rely more and more heavily on technology to remain competitive. Customers have come to expect organisations to have an online presence with professional looking websites, be able to respond quickly to online enquiries, have online chat functionality and have the ability to order online.

Read MoreWhat is Digital Forensics ?

What is Digital Forensics ? Digital forensics is the examination of electronic data stored on computers and other digital storage devices for evidence

Read MoreAndrew Smith run a 2day workshop on Digital Forensics & Incident Response

Andrew Smith was invited to run a 2 day workshop on Digital Forensics And Incident Response for Threat Con 2019 conference in Kathmandu , Nepal . On the 29th-30th August 2019,

This was the second year that the Threat Con conference had been run and was well organized by ThreatNix, a locally based cyber security company.

The workshop was well attended with over 30 people attending from the banking and insurance industry, cyber security specialists and the local police. Speakers from all over the world attended the conference to present on the latest cyber security topics.