การฉ้อโกงการโอนเงินทางอีเมลของแฮกเกอร์ (BEC) -หลีกเลี่ยงการตกเป็นเหยื่อ

Orion Forensics ได้เห็นการเพิ่มขึ้นอย่างมากในเคสที่พนักงานที่รับผิดชอบในการการชำระเงินในนามของบริษัทถูกหลอกให้โอนเงินเข้าบัญชีธนาคารภายใต้การควบคุมของบุคคลที่เป็นอันตราย (Business Email Compromise) หรือ แฮกเกอร์นั่นเอง ในช่วง 13 วันแรกของปีนี้ (พ.ศ. 2565) เราได้รับการติดต่อเกี่ยวกับกรณีดังกล่าวแล้ว 3 กรณีในต้นปีนี้

การฉ้อโกงประเภทนี้เกิดขึ้นได้อย่างไร และคุณสามารถทำอะไรได้บ้างเพื่อป้องกันไม่ให้บริษัทของคุณตกเป็นเหยื่อของการฉ้อโกงทางอีเมล

ผู้ฉ้อโกงมักจะสามารถเข้าถึงห่วงโซ่อีเมลโดยไม่ได้รับอนุญาตได้หลายวิธี โดยเป็นเรื่องยากที่จะระบุว่ามาจากช่องทางใหน ซึ่งรวมถึง

- องค์กรของคุณอาจถูกแฮ็คเครือข่ายบริษัท Company network หรือเครือข่ายผู้ขายของคุณ Vendor’s network

- การเข้าถึงโดยไม่ได้รับอนุญาตโดยพนักงานที่เป็นอันตราย

- การหลอกหลวงทาง Social Media เช่นผู้ไม่ประสงค์ดี ติดตามเฝ้ามองพฤติกรรมผ่านทาง Social Media หรือ phishing emails (ฟิชชิ่งอีเมล เช่น พนักงานหรือผู้บริหารอาจกดหรือคลิกลิ๊งแปลกๆที่ได้รับทางอีเมลย์ หลังจากนั้นคอมพิวเตอร์จะถูกติดตั้งซอฟแวร์จากผู้ไม่ประสงค์ดีเพื่อจับตามอง หากผู้ใช้งานกำลังคุยกันเรื่องจ่ายเงินหรือโอนเงิน

- ผู้ไม่ประสงค์ดี อาจได้รายละเอียด เช่น username or Password ของผู้ใช้งานคอมพิวเตอร์เครื่องนั้น จากการติดตั้งมัลแวร์ ลงบนคอมพิวเตอร์ หรือ ผู้ใช้งานที่ ล๊อกอิน ใช้เครือข่าย WIFI ที่ไม่ปลอดภัยหรือฟรี ตามห้างร้านต่างๆ โดยไม่มี VPN

ดังนั้น อาจเป็นเรื่องที่ค่อนข้างยากที่จะระบุว่า ผู้ไม่ประสงค์ดี เจาะเข้าคอมพิวเตอร์ ของผู้ใช้งานคอมเครื่องนั้นหรือเหยื่อได้อย่างไร และช่องทางใหน ซึ่งต้องดูเป็นแต่ละกรณีไป

เมื่อได้รับการเข้าถึงห่วงโซ่อีเมลแล้ว ผู้ไม่ประสงค์ดีได้จับตามองและหากเหยื่อกำลังพูดถึงการโอนเงิน ไม่ประสงค์ดีจำทำการสร้างอีเมลที่เกือบจะเหมือนกับอีเมลของเหยื่อที่เป็นบุคคลที่คาดว่าจะได้รับการโอนเงิน จากนั้นผู้ไม่ประสงค์ดีจะส่งอีเมลจากอีเมล ปลอมโดยใช้ข้ออ้าง เช่น “บัญชีธนาคารของเรากำลังตรวจสอบ ดังนั้นคุณต้องชำระเงินเข้าบัญชีอื่นของเรา” ผู้ไม่ประสงค์ดี มักจะจับตามองอีเมลบุคคลอื่นๆภายในห่วงโซ่อีเมลอีกด้วย เพื่อผลักดันให้มีการชำระเงินโดยเร็วที่สุด โดยสร้างอีเมลปลอมเช่นกัน ตอนนี้ผู้ไม่ประสงค์ดีได้เข้าควบคุมการสนทนาแล้ว ผู้ที่ตกเป็นเหยื่อส่วนใหญ่มองไม่เห็นความแตกต่างเล็กน้อยระหว่างอีเมลจริงกับอีเมลปลอม ด้วยเหตุนี้ อีเมลเพิ่มเติมทั้งหมดจึงถูกเปลี่ยนเส้นทางจากผู้รับที่แท้จริงไปยังผู้หลอกลวง เมื่อชำระเงินแล้ว จะได้รับเงินคืนได้ยากอย่างยิ่ง ดังนั้นการป้องกันจึงเป็นนโยบายที่ดีที่สุด

หากคุณพบว่าตัวเองตกเป็นเหยื่อของการฉ้อโกงประเภทนี้ Orion Forensics Lab อาจสามารถช่วยรวบรวมพยานหลักฐานและเตรียมหลักฐานเพื่อให้คุณสามารถรายงานหลักฐานที่พบแก่เจ้าหน้าที่ตำรวจ คือ

- เก็บสำเนาอิเล็กทรอนิกส์ของอีเมลต้นฉบับทั้งหมดในห่วงโซ่อีเมล และโดยเฉพาะอย่างยิ่งอีเมลที่ขอชำระเงินไปยังบัญชีธนาคารใหม่และอีเมลติดตามผลจากผู้ไม่ประสงค์ดี

สิ่งสำคัญคือต้องเก็บสำเนาอิเล็กทรอนิกส์ของอีเมลที่ได้รับต้นฉบับและไม่ใช่อีเมลที่ส่งต่อไปยังพนักงานภายในองค์กร เหตุผลก็คืออีเมลมีข้อมูลของผู้ไม่ประสงค์ดีซ่อนอยู่ซึ่งมักจะไม่เห็นเมื่อดูอีเมลผ่านโปรแกรมรับส่งเมล ข้อมูลนี้เรียกว่าข้อมูลส่วนหัวของอีเมลและมีรายละเอียดของคอมพิวเตอร์ทุกเครื่องที่อีเมลส่งผ่านจากผู้ส่งไปยังผู้รับ ส่วนหัวของอีเมลจะประกอบด้วยข้อมูลเวลาและวันที่และอาจเป็นที่อยู่อินเทอร์เน็ตโปรโตคอล (IP) ของผู้ส่ง อุปกรณ์จะต้องได้รับการจัดสรรที่อยู่ IP เพื่อให้อุปกรณ์เชื่อมต่ออินเทอร์เน็ตได้ ที่อยู่ IP นี้จะถูกจัดสรรให้กับลูกค้าโดยผู้ให้บริการอินเทอร์เน็ต (ISP) ดังนั้น หากเราสามารถระบุที่อยู่ IP เริ่มต้นของอีเมลและข้อมูลเวลาและวันที่ เราสามารถระบุได้ว่าผู้ให้บริการอินเทอร์เน็ตรายใดเป็นผู้รับผิดชอบในการจัดสรรที่อยู่ IP และจากประเทศใด การบังคับใช้กฎหมายสามารถยื่นคำร้องทางกฎหมายต่อ ISP เพื่อขอรายละเอียดว่าใครได้รับการจัดสรรที่อยู่ IP ให้ ณ เวลาและวันที่ส่งอีเมล

เมื่อคุณส่งต่ออีเมลภายใน ข้อมูลส่วนหัวของอีเมลเดิมอาจสูญหายได้ ซึ่งเป็นสาเหตุสำคัญที่ต้องรักษาอีเมลเดิมที่ได้รับในรูปแบบอิเล็กทรอนิกส์

กรณีศึกษา – ตัวอย่างกรณีที่เราสามารถช่วยเหลือลูกค้าของเราได้

ตัวอย่างที่ 1 – บริษัทไทยแห่งหนึ่งขอให้เราตรวจสอบอีเมลที่ได้รับจากผู้ฉ้อโกงเพื่อพยายามระบุว่าอีเมลดังกล่าวถูกบุกรุกจากเครื่อข่ายลูกค้าหรือคู่ค้าในสหรัฐอเมริกา เราสามารถแสดงให้เห็นว่าผู้ฉ้อโกงใช้รายละเอียดการเข้าสู่ระบบอีเมลของคู่ค้าในสหรัฐอเมริกาเพื่อเข้าสู่ระบบบัญชีอีเมลผ่านเว็บเมลจากไนจีเรีย และด้วยเหตุนี้อาจระบุได้ว่าคู่ค้าอาจถูกเข้าถึงอีเมลย์ โดยผู้ไม่ประสงค์ดี

ตัวอย่างที่ 2 – ผู้ไม่ประสงค์ดี ได้สร้างที่อยู่อีเมลปลอมซึ่งคล้ายกับที่อยู่อีเมลที่ถูกต้องของลูกค้าของเราเพื่อทำการฉ้อโกง ด้วยเหตุนี้ บริษัทอื่นจึงสรุปว่าเครือข่ายของลูกค้าเราถูกบุกรุก จากนั้นพวกเขาก็นำลูกค้าของเราขึ้นศาลเพื่อฟ้องร้องเรื่องความล้มเหลวในการดูแลเครือข่ายคอมพิวเตอร์ที่ปลอดภัย จากหลักฐานที่มีอยู่ บริษัทอื่นไม่สามารถสรุปได้ Orion ได้ขึ้นศาลในฐานะพยานผู้เชี่ยวชาญของลูกค้าของเราโดยระบุว่าจากหลักฐานที่มีอยู่ทั้งหมดในขณะนั้น เป็นไปไม่ได้ที่จะสรุปว่าระบบอีเมลโดนแฮก เกิดขึ้นได้อย่างไร และบริษัทใดถูกบุกรุก

หากคุณต้องการความช่วยเหลือ โปรดอย่าลังเลที่จะติดต่อ Orion Forensics เพื่อดูว่าเราจะสามารถช่วยได้อย่างไร

หลักสูตรอบรม 1 วัน จัดอบรมให้ความรู้ด้านความปลอดภัยในโลกไซเบอร์แก่พนักงานหรือผู้บริหารของคุณ คลิก

Read More

จัดอบรม Online หลักสูตร Digital Evidence-Unlocking the Secret Course แก่ธนาคารแห่งประเทศไทย

Orion Forensics LAB ได้รับเชิญเป็นครั้งที่ 3 ในการบรรยายออนไลน์ 1 วัน กับหลักสูตร Digital Evidence – Unlocking the Secrets (1) Day แก่ฝ่าย ตรวจสอบภายใน จากธนาคารแห่งประเทศไทย เมื่อวันที่ 26 ตุลาคม 2564

วัตถุประสงค์ของการอบรมครั้งนี้คือ เจ้าหน้าที่ฝ่ายตรวจสอบภายใน ต้องการเข้าใจเพิ่มเติมเกี่ยวกับหลักฐานอิเล็กทรอนิกส์ หากต้องรวบรวมหลักฐานและนำไปใช้ในกระบวนการทางกฎหมาย รวมถึงกระบวนการเก็บรักษาหลักฐานระหว่างการตรวจสอบเพื่อไม่ให้หลักฐานปนเปื้อนหรือได้รับความเสียหาย การพิจารณาของศาลต่อหลักฐานดิจิทัล สุดท้ายคือการทำรายงานนำเสนอหลักฐานในศาล โดยทุกขั้นตอนต้องเป็นไปตามมาตรฐานสากล

องค์กรใดสนใจจัดอบรม สอบถามทางฝ่ายขาย forensics@orionforensics.com

รายละเอียดเพิ่มเติมเกี่ยวกับหลักสูตรนี้ Digital Evidence – Unlocking the Secrets

Read Moreจัดอบรม Online หลักสูตร Digital Evidence-Unlocking the Secret Course แก่บริษัท Runexy (Thailand) Col.,Ltd.

Orion Forensics ได้รับเชิญบรรยายหลักสูตร 1 วัน Digital Evidence – Unlocking the Secrets แก่เจ้าหน้าที่จาก บริษัท Runexy (Thailand) Col.,Ltd. โดยบรรยาย ให้ความรู้แก่เจ้าหน้าที่จากฝ่ายขายในประเทศไทยและผู้บริหารจากประเทศญี่ปุ่น เมื่อวันที่ 11 ตุลาคม 2564

โดยวัตถุประสงค์ของการอบรมครั้งนี้คือ ให้เจ้าหน้าที่ทุกฝ่ายเข้าใจเกี่ยวกับ พยานหลักฐานทางอิเล็กทรอนิกส์ และการนำหลักฐานไปใช้ในชั้นศาลมากขึ้น เพื่อนำไปต่อยอดการทำงานในบริษัทต่อไป

องค์กรใดสนใจจัดอบรม สอบถามทางฝ่ายขาย forensics@orionforensics.com

รายละเอียดเพิ่มเติมเกี่ยวกับหลักสูตรนี้ Digital Evidence – Unlocking the Secrets

Read More

การเก็บรักษาสกุลเงินดิจิทัลของคุณให้ปลอดภัย

Cryptocurrencies หรือ สกุลเงินดิจิทัล เช่น บิทคอยน์ (Bitcoin), อีเธอร์เลียม (Ethereum) หรือเหรียญทางเลือก (Altcoins) ได้พุ่งสูงขึ้น เมื่อเร็วๆนี้ มีนักลงทุนรายใหม่จำนวนมากได้เปิดบัญชีซื้อขายแลกเปลี่ยน Cryptoไปทั่วโลก นักลงทุนจำนวนไม่น้อยที่หลงใหลไปกับศักยภาพในการทำกำไรขนาดใหญ่ ซึ่งคนเหล่านี้อาจจะมีระดับความรู้พื้นฐานของตลาด Crypto และวิธีการทำงานขั้นพื้นฐานของเทคโนโลยีเท่านั้น ดังนั้นทำให้คนหลายคนตกเป็นเหยื่อของผู้ที่หลอกลวงฉ้อฉลบนโลกออนไลน์ สูญเสียเงินลงทุนจากการแลกเปลี่ยนบนการดำเนินงานที่หลอกลวงหรือทำให้เกิดข้อผิดพลาดและส่งผลให้พวกเขาสูญเสียการเข้าถึง Cryptoของพวกเขาตลอดไป

จากการทำความเข้าใจในสกุลเงินดิจิทัล (Cryptocurrencies) ตอนนี้เหมือนจะเป็นเวลาที่เหมาะสมแล้วที่จะพูดถึงขั้นตอนที่คุณจำเป็นต้องใช้เพื่อรักษาให้เงินดิจิทัล (Cryptocurrencies) ของคุณนั้นปลอดภัย มีคำพูดยอดนิยมในโลก Crypto ว่า “Not Your Keys, Not Your Coins” คำกล่าวนี้หมายถึงความจำเป็นในการเป็นเจ้าของ Private keys ที่มีส่วนเกี่ยวข้องกับ Crypto ของคุณ ซึ่งหมายถึงใครก็ตามที่ควบคุม Private keys จะควบคุมการเข้า Crypto ในที่สุด

เมื่อมีคนส่งเงินดิจิทัล (Cryptocurrencies) ให้คุณเช่นบิทคอยน์ (Bitcoin) คุณจะให้ที่อยู่เพื่อรับ และรูปแบบของที่อยู่จะแตกต่างกันไป ตั้งแต่สกุลเงินดิจิทัล (Cryptocurrencies) ถึงสกุลเงินดิจิทัล (Cryptocurrencies) ซึ่งที่อยู่เพื่อรับของคุณ หรือ Receiving Address ก็คือ Public keys ของคุณนั่นเอง

มันเรียกว่า Public keys เพราะคุณสามารถส่งให้ทุกคนได้โดยไม่กระทบต่อเงินดิจิทัล (Cryptocurrencies) ของคุณ การเข้าถึงและเชื่อมโยงกับ Public keys คือสิ่งที่ช่วยให้คุณสามารถเข้าถึงและควบคุมสกุลเงินดิจิทัล (Cryptocurrencies) ของคุณได้ Private keys จะระบุว่าคุณเป็นเจ้าของCrypto และอนุญาตให้คุณถ่ายโอนหรือขายสินทรัพย์ Crypto ของคุณ

เมื่อคุณเก็บเงินดิจิทัล (Cryptocurrencies) ของคุณในการแลกเปลี่ยน การแลกเปลี่ยนจะอยู่ในการควบคุม Private keys และเป็นผลให้ในระหว่างที่คุณเข้าถึงสินทรัพย์ Crypto ของคุณอาจจะไม่สามารถควบคุมได้ ด้วยเหตุนี้จึงควรพิจารณาประเด็นต่อไปนี้เมื่อใช้ในการแลกเปลี่ยน Crypto

- ใช้การแลกเปลี่ยนที่น่าเชื่อถือและได้มาตรฐานเท่านั้น

- ใช้เฉพาะการแลกเปลี่ยนที่มีทางเลือกของการรักษาความปลอดภัย เช่น

- การยืนยันสองระดับ หรือ Two-factor authentication (2FA) ตัวอย่างเช่น Google Authenticator

- Complex CAPTCHAS

- การตรวจสอบผ่านทาง อีเมล (Email) หรือ ข้อความ (SMS) เมื่อเข้าสู่ระบบจากเครื่องหรือเลขที่อยู่ไอพี (IP addresses) อื่นๆ

- ใช้เฉพาะการแลกเปลี่ยนที่มีการรับประกันในกรณีที่พวกเขาได้รับผลกระทบจากการโดนแฮ็ก

- ใช้เฉพาะกับการแลกเปลี่ยนที่มีการจัดเก็บทรัพย์สิน Crypto ใน Cold Wallets เป็นส่วนใหญ่ Cold Wallets คือ Wallets ที่ไม่เชื่อมต่อกับอินเทอร์เน็ต

- ใช้เฉพาะการแลกเปลี่ยนที่มีการประเมินความปลอดภัยทุกปีโดยบริษัทรักษาความปลอดภัยทางไซเบอร์อิสระ

- จัดเก็บการแลกเปลี่ยน Crypto ที่คุณให้ความสนใจและกำลังซื้อขายเท่านั้น

- อย่าใช้การแลกเปลี่ยนเพื่อจัดเก็บสินทรัพย์ Crypto ของคุณในระยะยาว

เมื่อไม่ได้จัดเก็บเงินดิจิทัล (Cryptocurrency) ของคุณในการแลกเปลี่ยน คำถามคือคุณมีทางเลือกอะไรในการเก็บรักษา Crypto ของคุณให้ปลอดภัย? มี Wallets สองประเภทที่คุณสามารถใช้ คือ Hot Wallets และ Cold Wallets อนึ่ง Hot Wallets เป็นกระเป๋าเงินที่เชื่อมต่อกับอินเทอร์เน็ต ในขณะที่ Cold Wallets ส่วนมากจะไม่เชื่อมต่อกับอินเทอร์เน็ต

ก่อนที่เริ่มพูดคุยถึง Wallets ประเภทต่างๆโดยละเอียด มีความเข้าใจผิดอย่างหนึ่งที่ต้องได้รับการแก้ไข คนมักเข้าใจผิดคิดว่า เงินดิจิทัล (Cryptocurrencies) ของพวกเขาถูกเก็บไว้ใน Wallets ซึ่งไม่ใช่ในกรณีนี้ เงินดิจิทัล (Cryptocurrencies) ยังคงอยู่ในบล็อกเชนสาธารณะ (Public Blockchain) ในขณะที่ Wallets เก็บข้อมูลที่จำเป็นในการเข้าถึงบล็อกเชน (Blockchain) ซึ่งจะทำให้ผู้ใช้สามารถทำธุรกรรมได้ ข้อมูลที่ถูกเก็บไว้ใน Wallets จะรวมไป Public Keys และ Private Keys

หากถามว่า Private Keys ถูกสร้างขึ้นมาได้อย่างไร? เมื่อคุณสร้าง Wallets ที่คุณสามารถควบคุม Keys ได้ การสร้าง Private Keys จึงเป็นสิ่งจำเป็น โดยทั่วไปจะทำได้โดยใช้สิ่งที่เรียกว่า Recovery Seed หรือความหายทางคอมพิวเตอร์คือ ค่าที่เอาไว้สำหรับสร้างค่าอื่น ๆ ใหม่ขึ้นมา หรือ กลุ่มคำที่เอาไว้สร้างเป็น Private Keys อีกที Recovery Seed มักจะประกอบด้วยรายการคำสุ่ม 12 หรือ 24 คำซึ่งจะใช้ในการสร้าง Private Keys จากนั้นคุณจะสร้างรหัสผ่านสำหรับการเข้าถึง Wallets

สิ่งนี้เป็นสิ่งสำคัญที่คุณต้องเก็บสำเนาของการ Recovery Seed และเก็บสำเนาไว้ในที่ ที่ปลอดภัย หากคุณลืมรหัสผ่านของคุณ คุณก็สามารถใช้ Recovery Seed เพื่อให้สามารถเข้าถึง Crypto ของคุณได้ หากมีคนอื่นสามารถเข้าถึง Recovery Seed ของคุณ พวกเขาก็จะสามารถเข้าถึง Crypto ของคุณได้เช่นกันและอีกทั้งยังสามารถโยกย้ายถ่ายโอนไปยัง Wallets ที่พวกเขามีสิทธิ์ควบคุมอีกด้วย

สำหรับคำแนะนำในกรณีนี้คือ ควรจดบันทึก Recovery Seed ของคุณลงในสมุดบันทึก หรือกระดาษและเก็บไว้ในที่ปลอดภัย ที่ๆไม่สามารถหาได้ผ่านอินเทอร์เน็ต โปรดจำไว้ว่าหากคุณลืมรหัสผ่านและทำ Recovery Seed หายจะเป็นไปไม่ได้เลยที่จะกู้คืนสกุลเงินดิจิทัล (Cryptocurrency) ของคุณ

Hot Wallets

Hot Wallets มีส่วนดีที่ช่วยอำนวยความสะดวกสบายโดยรวมไปถึงการแลกเปลี่ยนระหว่าง Web Wallets หรือ Software Wallets เป็นโปรแกรมหรือแอปพลิเคชันที่ใช้ติดตั้งบนคอมพิวเตอร์หรือบนอุปกรณ์พกพา

Web Wallet

ช่วยให้คุณเข้าถึง สกุลเงินดิจิทัล (Cryptocurrency) ผ่านทางอินเตอร์เฟสบนเว็บเบราว์เซอร์ คุณต้องสร้าง Wallets และรหัสผ่านเพื่อรักษาความปลอดภัยของ Wallets อย่างไรก็ตามสิ่งสำคัญคือต้องทำความเข้าใจว่ามันขึ้นอยู่กับผู้ให้บริการ พวกเขาอาจยังคงควบคุมทั้ง Public keys และ Private ทั้งนี้ Keys Web Wallet จำนวนมากอนุญาตให้ผู้ใช้ควบคุม Wallets และวิธีที่ปลอดภัยที่สุดในการทำวิธีการแบบนี้คือการเก็บ Private Keys ของคุณบน Hardware Wallet

[ดูรายละเอียดเพิ่มเติมเกี่ยวกับ Hardware Wallet ภายในส่วนของ Cold Wallets]

ทางเลือกนี้จะช่วยให้คุณสามารถควบคุม Keys ของคุณได้อย่างเต็มที่ในแบบวิธีที่ปลอดภัยที่สุด ดังนั้นจึงเป็นสิ่งสำคัญที่คุณต้องทำความเข้าใจและศึกษาก่อนที่จะให้ความไว้วางใจในการให้สกุลเงินดิจิทัล (Cryptocurrency) ของคุณกับผู้ให้บริการ Web Wallet

Software Wallets

การใช้ Software Wallets ช่วยให้คุณสามารถดาวน์โหลดและติดตั้ง Wallets ลงในคอมพิวเตอร์หรืออุปกรณ์มือถือของคุณ ข้อดีของ Software Wallets คือการที่คุณมีสิทธิ์ควบคุมPrivate Keys ของคุณได้อย่างสมบูรณ์

Cold Wallets

Hardware Wallet คืออุปกรณ์ฮาร์ดแวร์ USB ที่ใช้ในการสร้าง Public keys และ Private Keys ซึ่งเก็บไว้ในอุปกรณ์ Hardware Wallet ถือเป็นหนึ่งในตัวเลือกที่ปลอดภัยที่สุดในการปกป้อง Private Keys ของคุณ อุปกรณ์นั้นได้รับการปกป้องด้วยรหัสผ่านที่คุณสร้างและต้องถูกป้อนเพื่อเข้าถึงอุปกรณ์ เมื่อคุณตั้งค่าอุปกรณ์คุณจะได้รับ Recovery Seed ซึ่งตามที่กล่าวไว้ก่อนหน้านี้คุณต้องบันทึกและรักษาความปลอดภัย Private Keys สำหรับ Web Wallets และ Software Wallets ของคุณสามารถจะจัดเก็บไว้ในอุปกรณ์ได้

ซึ่งหมายความว่าเมื่อคุณต้องการเข้าถึงกระเป๋าเงินของคุณ จำเป็นต้องมีอุปกรณ์ที่จะต้องเสียบเข้ากับคอมพิวเตอร์ของคุณหรือเชื่อมต่อผ่าน บลูทูธ (Bluetooth) คำถามที่ผู้คนสงสัยโดยทั่วไปคือ “จะเกิดอะไรขึ้นถ้า Hardware Wallet ของฉันแตกหัก สูญหาย หรือถูกขโมย?” ตราบใดที่คุณยังคงรักษาและครอบครอง Recovery Seed ของคุณ จึงไม่มีปัญหาในการคืนค่าของการเข้าถึง Crypto ของคุณ เพียงแค่ทำเรื่องของการรับ Hardware Wallet ใหม่ และตั้งค่า Recovery Seed ของคุณ จากนั้นคุณถึงจะสามารถเข้าถึงสกุลเงินดิจิทัล (Cryptocurrency) ของคุณได้อย่างเต็มประสิทธิภาพอีกครั้ง

Summary

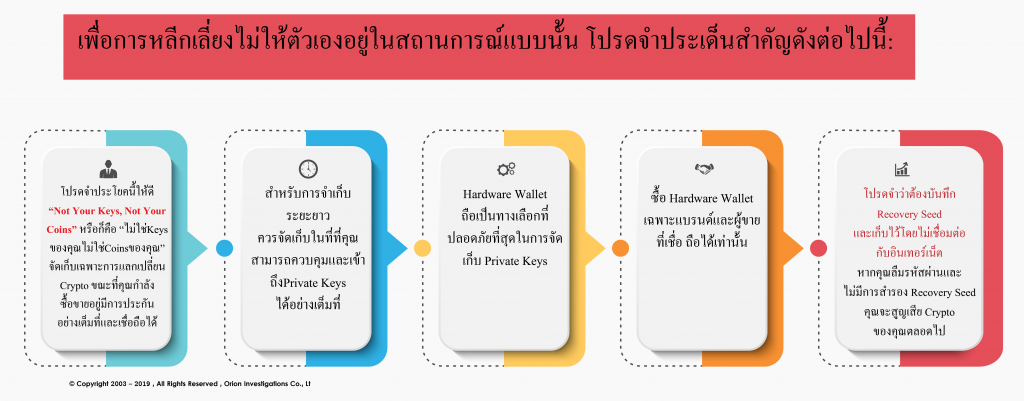

ตลาดสกุลเงินดิจิทัล “Cryptocurrency” มีความผันผวนสูง การเป็นเจ้าของเหรียญ Crypto / โทเค็น (Tokens) บางส่วนในตอนนี้มีมูลค่าเพียงไม่กี่เซ็นต์ต่อเหรียญ หรือบางส่วนอาจมีมูลค่าหลายพันดอลลาร์ในช่วงเวลาไม่กี่ปี ไม่ใช่เรื่องแปลกที่จะได้ยินเรื่องราวของผู้คนที่ลืมไปว่าพวกเขากำลังเก็บสกุลเงินดิจิทัล (Cryptocurrency) ไว้บนคอมพิวเตอร์ของพวกเขา และส่งผลให้ไม่ว่าจะเป็น การติดตั้งระบบปฏิบัติการใหม่ ขายคอมพิวเตอร์ หรือแม้แต่การลืมรหัสผ่าน ด้วยเหตุนี้จึงทำให้ผู้ใช้ไม่สามารถเข้าใช้เงินดิจิทัล (Cryptocurrency) ของพวกเขาได้อีกต่อไป สกุลเงินดิจิทัลจำนวนที่จะทำให้พวกเขาเป็นเศรษฐี เพื่อการหลีกเลี่ยงไม่ให้ตัวเองอยู่ในสถานการณ์แบบนั้น

“ประเด็นสุดท้ายที่ต้องจำไว้คือไม่มีตัวแทนบริการลูกค้าจากการแลกเปลี่ยนCrypto หรือผู้ให้บริการ Wallets จะขอให้คุณระบุรหัสผ่านกระเป๋าเงินหรือ Recovery Seed หากมีคนขอข้อมูลนี้จากคุณแสดงว่าพวกเขาพยายามหลอกคุณ”

“หากคุณพบว่าตัวเองโชคไม่ดีที่สูญเสียการเข้าถึงสกุลเงินดิจิทัล (Cryptocurrency) ของคุณไม่ว่าจะเป็นผลมาจากการลืมรหัสผ่าน หรือลบกระเป๋าเงินโดยไม่ได้ตั้งใจ ให้ติดต่อ Orion เพื่อปรึกษาและหาวิธีที่พวกเราจะสามารถช่วยคุณได้”

About the Author

เกี่ยวกับผู้เขียน – แอนดรูว์ สมิทธ์ สำเร็จคอร์ส คริปโตเคอเรนซี่เพื่อผู้สืบสวน (Cryptocurrencies for Investigators course) จาก CSITech Ltd และยังเป็นผู้ซื้อขายแลกเปลี่ยนสกุลเงินดิจิทัลต่างๆ (Cryptocurrencies) เขาไม่มีส่วนเกี่ยวข้องกับแบรนด์สินค้าหรือโฆษณาใดๆในบทความนี้

Read More

จัดอบรม In-House Hands-on Workshop |Digital Forensics Foundation Course 4 Days | แก่เจ้าหน้าที่จากศูนย์ไซเบอร์กองทัพบก

Orion Forensics LAB ได้รับเชิญบรรยายหลักสูตร In-House hands-on Workshop Digital Forensics Foundation Training Course (4 DAYS) แก่เจ้าหน้าที่จาก ศูนย์ไซเบอร์กองทัพบก เมื่อวันที่ 19-22 มกราคม 2564 ที่ผ่านมา

โดยหลักสูตรนี้เป็นหลักสูตรเบื้องต้นสำหรับบุคคลทั่วไปที่สนใจด้านการตรวจพิสูจน์พยานหลักฐานดิจิทัล หรือ อยากจะเป็นผู้เชี่ยวชาญพิสูจน์หลักฐานในอนาคต ,ผู้ที่ทำงานเกี่ยวข้องกับพยานหลักฐานดิจิทัล

หลักสูตรนี้จะช่วยสร้างความเข้าใจขั้นพื้นฐานอย่างลึกซึ้งในการพิสูจน์หลักฐานทางดิจิทัล (digital forensic)รวมถึงทางด้านเทคนิคต่างๆ โดยจะครอบคลุมเนื้อหาเชิงลึกและฝึกปฏิบัติตามสถานการณ์จริง ตามวัตถุประสงค์การเรียนรู้ในแต่ละขั้น โดยในการอบรมครั้งนี้ Orion Forensics lab ได้ปรับหลักสูตรเพื่อตรงการทำงานของผู้เชี่ยวชาญ คือ รวบรวมข้อมูลจาก Cloud การตรวจสอบมัลแวร์ วิเคราะห์มัลแวร์ และ ใช้ Volatility Framework เพื่อวิเคราะห์ แรม

ผู้ฝึกอบรมจะได้ทดลองใช้เครื่องมือที่เป็น Forensics open source Tools ซึ่งเขียนและพัฒนาโดย ซึ่งจะได้เรียนรู้และทดลองปฏิบัติตามหลักสูตรโดยไม่ต้องเสียค่าใช้จ่ายเพิ่มเติมในการใช้ซอฟต์แวร์และฮาร์ดแวร์ โดย

หลักสูตรนี้ได้รับการออกแบบโดยผู้ตรวจเชี่ยวชาญนิติวิทยาศาสตร์ที่มีประสบการณ์และมีประสบการณ์หลายปีจากประเทศอังกฤษและในประเทศไทย เพื่อให้แน่ใจว่าเนื้อหาของหลักสูตรสามารถนำไปปฏิบัติได้

เนื้อหาและข้อมูลสำหรับหลักสูตรนี้ Digital Forensics Foundation Training Course 4 Days

องค์ใดสนใจจัดอบรม In-House ติดต่อสอบถาม Sales โดยตรง forensics@orionforensics.com

อบรมหลักสูตร Cyber Security Training For Managers (1DAY) แก่ผู้ที่สนใจ

Orion Forensics LAB ได้มีจัดอบรมหลักสูตร Cyber Security Training For Managers [1 วัน ]ซึ่งเป็นหลักสูตรภาคทฤษฎี โดยผู้เชี่ยวชาญได้บรรยายตลอดหลักสูตร ให้กับเจ้าหน้าที่จากบริษัท AIA Thailand เมือวันที่ 17 ธันวาคม 2563

เรียนอะไรจากหลักสูตรนี้ :

- หลักสูตรนี้คุณจะได้รับความรู้เกี่ยวกับภัยคุกคามต่างๆที่องค์กรต้องเผชิญ สิ่งที่จำเป็นสำหรับสร้างโปรแกรมการปฎิบัตตามแนวทางการรักษาความปลอดภัยทางไซเบอร์ และทำไมมันถึงจำเป็นต้องมี

- วิธีการจัดระดับความเสี่ยงของคุณและวิธีประเมินความเสี่ยงทางไซเบอร์

- หลักสูตรนี้ครอบคลุมถึงกรอบความปลอดภัยไซเบอร์และสิ่งที่จำเป็นสำหรับการจัดทำแผนการตอบสนองต่อเหตุการณ์ที่เกิดขึ้น

- หลักสูตรนี้เป็นหลักสูตรที่เน้นทฤษฎี [Non-Technical] การการอภิปรายหารือแลกเปลี่ยนความคิดเห็นแบบกลุ่มรวมถึงแบบฝึกหัดต่างๆ

องค์กรใดสนใจจัดอบรม สอบถามทางฝ่ายขาย forensics@orionforensics.com

จัดอบรม | Hands-on Workshop |Digital Forensics Foundation Training Course 4 Days + Open Source Tools แก่ผู้ที่สนใจ

Orion Forensics LAB ได้จัดอบรมหลักสุตร Hands-on Workshop Digital Forensics Foundation Training Course (4 DAYS) แก่ผู้ที่สนใจ เมื่อวันที่ 16-19 พ.ย 2563 ที่ผ่านมา

โดยหลักสูตรนี้เป็นหลักสูตรเบื้องต้นสำหรับบุคคลทั่วไปที่สนใจด้านการตรวจพิสูจน์พยานหลักฐานดิจิทัล หรือ อยากจะเป็นผู้เชี่ยวชาญพิสูจน์หลักฐานในอนาคต ,ผู้ที่ทำงานเกี่ยวข้องกับพยานหลักฐานดิจิทัล

หลักสูตรนี้จะช่วยสร้างความเข้าใจขั้นพื้นฐานอย่างลึกซึ้งในการพิสูจน์หลักฐานทางดิจิทัล (digital forensic)รวมถึงทางด้านเทคนิคต่างๆ โดยจะครอบคลุมเนื้อหาเชิงลึกและฝึกปฏิบัติตามสถานการณ์จริง ตามวัตถุประสงค์การเรียนรู้ในแต่ละขั้น

ผู้ฝึกอบรมจะได้ทดลองใช้เครื่องมือที่เป็น open source Tools ซึ่งจะได้เรียนรู้และทดลองปฏิบัติตามหลักสูตรโดยไม่ต้องเสียค่าใช้จ่ายเพิ่มเติมในการใช้ซอฟต์แวร์และฮาร์ดแวร์

หลักสูตรนี้ได้รับการออกแบบโดยผู้ตรวจเชี่ยวชาญนิติวิทยาศาสตร์ที่มีประสบการณ์และมีประสบการณ์หลายปีจากประเทศอังกฤษและในประเทศไทย เพื่อให้แน่ใจว่าเนื้อหาของหลักสูตรสามารถนำไปปฏิบัติได้

10 อาชีพในสายงาน Cyber security อัพเดทปี 2020 !

1.IT Auditors: ตำแหน่งนี้จะประเมินการควบคุมความน่าเชื่อถือและความสมบูรณ์ของสภาพแวดล้อมไอทีของบริษัท โดยระบุข้อบกพร่องในเครือข่ายของระบบและสร้างแผนปฏิบัติการเพื่อป้องกันการละเมิดความปลอดภัย บทบาทของ IT Auditors เหมาะกับผู้ที่มีความละเอียดรอบคอบในการดูรายละเอียดและความสามารถในการบันทึกข้อมูลที่ซับซ้อนได้อย่างแม่นยำ สามารถระบุและบันทึกช่องว่างใด ๆ และรวบรวมไว้ในรายงานเพื่อให้ฝ่ายบริหารดำเนินการ IT Auditors อาจรู้จักกันในชื่อตำแหน่งดังนี้ :

- Senior IT internal auditor

- Senior IT compliance analyst

- Incident analyst/responder

2.Incident Analysts: ตำแหน่งนี้ได้รับการฝึกฝนให้ตอบสนองต่อเหตุการณ์ด้านความปลอดภัยอย่างรวดเร็วในขณะที่มีการเปิดเผย โดยระบุสาเหตุของเหตุการณ์ดำเนินการควบคุมความเสียหายตรวจสอบสถานการณ์และให้คำแนะนำเกี่ยวกับวิธีป้องกันเหตุการณ์ในอนาคต ภูมิหลังด้านนิติวิทยาศาสตร์คอมพิวเตอร์ (Computer Forensics ) หรือการสืบสวนทางคอมพิวเตอร์ (computer investigations ) เป็นกุญแจสำคัญในการก้าวเข้าสู่อาชีพนี้เนื่องจาก Incident Analysts ต้องพึ่งพาเครื่องมือทางนิติวิทยาศาสตร์คอมพิวเตอร์ (computer forensic tools ) ที่หลากหลาย Incident Analysts อาจรู้จักกันในชื่อตำแหน่งดังนี้ :

- Information security project manager

- Security project manager

- Senior analyst, information security

3.Cybercrime Investigators: ตำแหน่งนี้ตรวจสอบอาชญากรรมหลายอย่าง ตั้งแต่การกู้คืนระบบไฟล์บนคอมพิวเตอร์ที่ถูกแฮ็กหรือเสียหายไปจนถึงการสืบสวนอาชญากรรมต่อเด็ก ตามข้อมูลของ Infosec โดยการกู้คืนข้อมูลที่ละเอียดอ่อนจากอุปกรณ์ที่อาชญากรใช้เป็นหลักฐานในการดำเนินคดี โดยทำงานร่วมกับเจ้าหน้าที่บังคับใช้กฎหมายและเป็นพยานในศาล ผู้สืบสวนอาชญากรรมไซเบอร์ อาจรู้จักกันในชื่อตำแหน่งดังนี้ :

- Digital forensics analyst

- Cyber-IT/forensic/security incident responder

- Cyberforensics analyst

- Digital forensics technician

- Cybersecurity forensic analyst

4.Cybersecurity Specialists: ตำแหน่งนี้มีบทบาทสำคัญในการรักษาความปลอดภัยให้กับระบบข้อมูลคอมพิวเตอร์ของ บริษัท โดยต้องมีทักษะที่มีความเชี่ยวชาญสูงเพื่อป้องกันภัยคุกคามต่อองค์กร เช่นมัลแวร์ ไวรัสฟิชชิ่ง และการโจมตีแบบ Denial-of-service attacks (DDOS) ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ อาจรู้จักกันในชื่อตำแหน่งดังนี้ :

- Information security specialist

- IT specialist, information security

- Information technology specialist — information security

- IT security specialist

5.Cybersecurity Analyst: ตำแหน่งนี้เป็นงานระดับเริ่มต้นในด้านความปลอดภัยทางไซเบอร์และเป็นตัวเลือกยอดนิยมสำหรับผู้มาใหม่ในสายงาน โดยเริ่มจากการเข้ารหัสการส่งข้อมูล ทำการประเมินความเสี่ยงสร้างไฟร์วอลล์และปกป้องข้อมูลที่ละเอียดอ่อน นักวิเคราะห์ความปลอดภัยทางไซเบอร์ อาจรู้จักกันในชื่อตำแหน่งดังนี้ :

- Information security analyst

- Security analyst

- IT security analyst

- Senior security analyst

6.Cybersecurity Consultants : ตำแหน่งนี้ช่วยให้ธุรกิจเข้าใจสิ่งแวดล้อมของภัยคุกคามในปัจจุบันและประเมินความเสี่ยงที่อาจเกิดจากปัญหาด้านความปลอดภัยทางไซเบอร์ เหตุการณ์ด้านความปลอดภัยและการโจมตี ที่ปรึกษาด้านความปลอดภัยทางไซเบอร์มักมีบทบาททั้งผู้โจมตีและเหยื่อ พวกเขาสามารถทำงานได้ทั้งในทีมสีแดงและสีน้ำเงินและเสนอข้อมูลเชิงลึกให้กับองค์กรว่าพวกเขาสามารถป้องกันตนเองจากภัยคุกคามทางไซเบอร์ได้ดีขึ้นอย่างไร ที่ปรึกษาด้านความปลอดภัยทางไซเบอร์อาจรู้จักกันในชื่อตำแหน่งดังนี้ :

- Security consultant

- Security specialist

- Commercial security consultant

- Senior security consultant

7.Penetration Testers: ตำแหน่งนี้คือแฮกเกอร์ที่มีจริยธรรมของโลกไซเบอร์ พวกเขาทำการจำลองการโจมตีระบบรักษาความปลอดภัยขององค์กรเพื่อค้นหาจุดอ่อนหรือช่องโหว่ก่อนที่แฮกเกอร์ตัวจริงจะค้นพบและใช้ประโยชน์จากพวกมัน Penetration Testers อาจรู้จักกันในชื่อตำแหน่งดังนี้ :

- Ethical hacker

- Assurance validator

8.Cybersecurity Architects: ตำแหน่งนี้คือผู้นำองค์กรที่มีความคิดเลียนแบบแฮ็กเกอร์ โดยมีหน้าที่รับผิดชอบในการสร้างและรักษาโครงสร้างความปลอดภัยขององค์กรเพื่อป้องกันการโจมตีที่อาจเกิดขึ้น และยังดูแลทีมรักษาความปลอดภัยมั่นคงไซเบอร์ Cybersecurity Architects อาจรู้จักกันในชื่อตำแหน่งดังนี้ :

- Security architect

- Information security architect

- Senior security architect

- IT security architect.

9.Cybersecurity Engineers: ตำแหน่งนี้เป็นผู้เชี่ยวชาญที่มีทักษะสูงและมุ่งเน้นรายละเอียดในแนวหน้าในการปกป้องบริษัท จากการละเมิดความปลอดภัย ความรับผิดชอบประจำวัน ได้แก่ การวิเคราะห์เครือข่ายคอมพิวเตอร์ การตรวจสอบว่าเครือข่ายทำงานอย่างปลอดภัยและคาดการณ์ปัญหาด้านความปลอดภัยที่อาจเกิดขึ้นในอนาคต แกนหลักของบทบาทนี้เกี่ยวข้องกับการออกแบบระบบคอมพิวเตอร์ที่สามารถต้านทานการถูกโจมตีทางไซเบอร์หรือภัยธรรมชาติ วิศวกรความปลอดภัยทางไซเบอร์ อาจรู้จักกันในชื่อตำแหน่งดังนี้ :

- Security engineer

- Network security engineer

- Data security engineer

- IA/IT security engineer

10.Cybersecurity Managers: ตำแหน่งนี้เป็นผู้เชี่ยวชาญด้านไอทีระดับสูงที่มีบทบาทสำคัญในการสร้างกลยุทธ์การรักษาความปลอดภัยขององค์กรและดูแลพนักงานรักษาความปลอดภัยข้อมูล

หลักสูตรอบรม Computer Forensics เพิ่มทักษะการทำงาน คลิก

แหล่งที่มา www.radio.com

Read Moreอบรมหลักสูตร Digital Evidence-Unlocking the Secret Course แก่เจ้าหน้าที่จากธนาคารแห่งประเทศไทย

Orion Forensics LAB ได้รับเชิญบรรยายหลักสูตร 1 วัน Digital Evidence – Unlocking the Secrets แก่เจ้าหน้าที่จาก ธนาคารแห่งประเทศไทย ซึ่งเป็นครั้งที่ 2 ที่ทางเราได้รับโอกาสบรรยาย ให้ความรู้แก่เจ้าหน้าที่จากฝ่าย It,ฝ่ายรักษาความปลอดภัยและฝ่ายกฎหมาย เมื่อวันที่ 20 ตุลาคม 2563

โดยวัตถุประสงค์ของการอบรมครั้งนี้คือ ให้เจ้าหน้าที่ทุกฝ่ายที่เกี่ยวข้องกับหลักฐานอิเล็กทรอนิกส์ หรือที่ต้องทำงานจัดการกับหลักฐานอิเล็กทรอนิกส์ เช่น จากคอมพิวเตอร์ โทรศัพท์มือถือ ได้ตระหนักถึงหลักฐานเหล่านี้ที่อยู่รอบตัว การนำเทคนิค พิสูจน์หลักฐานมาใช้ในการสืบค้นหาหลักฐาน ความสำคัญของการทำ Computer Forensics ที่ให้ได้มาซื่งหลักฐานต้นฉบับไม่มีการเปลี่ยนแปลง การนำหลักฐานไปใช้ในทางกฎหมาย การนำเสอนหลักฐาน การจัดทำเอกสาร แนวทางการวินิจฉัยหลักฐานทีได้จากอุปกรณ์อิเล็กทรอนิกส์ ของศาลไทย เพื่อกำหนดทิศทางการทำงานของแต่ละฝ่ายให้เป็นไปในทิศทางเดียวกัน

องค์กรใดสนใจจัดอบรม สอบถามทางฝ่ายขาย forensics@orionforensics.com

รายละเอียดเพิ่มเติมเกี่ยวกับหลักสูตรนี้ Digital Evidence – Unlocking the Secrets

Read MoreOrion Forensics LAB ได้ลงนามบันทึกข้อตกลง (MOU) กับสถาบัน Korat Institute of Technology and Enterprise (KITE)

แอนดรู สมิทธ์ -ผู้อำนวยการ Orion Forensics LAB ได้ลงนามบันทึกข้อตกลง (MOU) กับ Mr.Muhamad Arshad จากสถาบัน Korat Institute of Technology and Enterprise (KITE) ในประเทศไทย เมื่อวันที่ 17 กันยายน 2563

จุดประสงค์ของการลงนามครั้งนี้มีขึ้น เพื่อความร่วมมือในโครงการฝึกอบรมสืบสวนอาชญากรรมไซเบอร์ระดับเริ่มต้น สำหรับบุคคลทั่วไปหรือผู้ที่สนใจ ในประเทศปากีสถานและประเทศอื่น ๆ